|

|

|

|

Страница 26 из 26 |

КГКП «Семейский финансово-экономический колледж имени Рымбека Байсеитова»

Управления образования области Абай

КОМПЬЮТЕРНЫЕ СЕТИ

Методические указания

к выполнению лабораторных работ

Специальность:06120100- «Вычислительная техника и информационные технологии (по видам)»

Квалификация «4S06120102 – Техник информационного и сетевого администрирования»

Курс III

ПМ 05 РО 2 Осуществлять наладку и функционирование компьютерных и телекоммуникационных сетей

Раздел 4. Реализация IР-адресации версии 4

Составитель: преподаватель Муратканова А.Т.

Семей – 2024

Рассмотрено на заседании Методического совета КГКП «Семейский финансово-экономический колледж имени Рымбека Байсеитова»

Протокол № ____ от «___» ___________ 202 __ г.

Председатель Методического совета ________________ Вощакина Е.А.

Секретарь Методического совета ___________________ Рахматулина Р.М.

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

В медотическом указании к выполнению лабораторных работ по программе Cisco packet tracer и примеры их выполнения. Он содержит задания для освоения основных приемов работы с программой Cisco packet tracer: работа с интерфейсом системы, создание графических примитивов, построение сопряжений, разработка и редактирование трехмерных моделей различных тел. Каждую рассматриваемую тему практикума сопровождает краткое изложение теоретического материала и справочная информация.

1. ПМ 05 РО 2 Осуществлять наладку и функционирование компьютерных и телекоммуникационных сетей

Раздел 4. Реализация IР-адресации версии 4

2. Цель: Проверка конфигурации коммутатора по умолчанию. Настройка базовых параметров коммутатора. Настройка баннера MOTD. Сохранение файлов конфигурации в NVRAM. Настройка коммутатора S2. Научиться использовать технологию VLAN.

3. Задачи обучения:

Критерий оценивание

- изучает принципиальные отличия и сферы применения;

- применяет основы программы, базовые понятия и принципы;

- изучает необходимые настройки, необходимые для работы в Cisco packet tracer;

- изпользует основы визуализации;

4. В результате изучения модуля обучающиеся должны освоить:

В результате выполнения лабораторных работ, подготовки и защите отчетов, обучающиеся должны сформировать умение выбирать технические решения по организации информационных сетей начального уровня, проектировать IP-сети с учетом архитектуры составной сети, работать с основными протоколами стека TCP/IP.

5. Основные вопросы темы:

1. Что собой представляет VLAN? Какими преимуществами и недостатками обладает VLAN?

Какие существуют способы организации VLAN?

Охарактеризуйте способы, позволяющие устанавливать членство в VLAN.

Охарактеризуйте протокол VTP. Какие преимущества и ограничения возникают при использовании протокола VTP?

Какие существуют режимы работы протокола VTP?

6. Методы обучения и преподавания:

- Практическая работа на компьютере

- Устный опрос

Введение

Методические указания к выполнению лабораторных работ по дисциплине «Компьютерные сети» содержат цели их выполнения, перечень необходимых программных средств и краткие теоретические сведения, порядок выполнения и содержание отчетов по работе.

В результате выполнения лабораторных работ, подготовки и защите отчетов, обучающиеся должны сформировать умение выбирать технические решения по организации информационных сетей начального уровня, проектировать IP-сети с учетом архитектуры составной сети, работать с основными протоколами стека TCP/IP.

Лабораторная работа № 1

НАЧАЛЬНАЯ КОНФИГУРАЦИЯ КОММУТАТОРА

Цель работы: Проверка конфигурации коммутатора по умолчанию. Настройка базовых параметров коммутатора. Настройка баннера MOTD. Сохранение файлов конфигурации в NVRAM. Настройка коммутатора S2.

Используемые средства и оборудование: IBM/PC совместимый компьютер с пакетом Cisco Packet Tracer; лабораторный стенд Cisco.

Исходные данные.

В этом задании нам необходимо настроить основные параметры коммутатора. Необходимо обеспечить безопасность доступа к интерфейсу командной строки (CLI) и портам консоли с помощью зашифрованных и текстовых паролей. Изучить способы конфигурации сообщений, которые будут адресованы пользователям, выполняющим вход в систему коммутатора. Эти баннерные сообщения также предупреждают пользователей о том, что несанкционированный доступ запрещён.

КРАТКАЯ ТЕОРИЯ

Сетевой коммутатор (жарг. свитч, свич от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. Коммутатор работает на канальном (втором) уровне модели OSI. Коммутаторы были разработаны с использованием мостовых технологий и часто рассматриваются как многопортовые мосты. Для соединения нескольких сетей на основе сетевого уровня служат маршрутизаторы (3 уровень OSI).

В отличие от концентратора (1 уровень OSI), который распространяет трафик от одного подключённого устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю (исключение составляет широковещательный трафик всем узлам сети и трафик для устройств, для которых неизвестен исходящий порт коммутатора). Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались.

Принцип работы коммутатора. Коммутатор хранит в памяти (т.н. ассоциативной памяти) таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. При включении коммутатора эта таблица пуста, и он работает в режиме обучения. В этом режиме поступающие на какой-либо порт данные передаются на все остальные порты коммутатора. При этом коммутатор анализирует фреймы (кадры) и, определив MAC-адрес хоста-отправителя, заносит его в таблицу на некоторое время. Впоследствии, если на один из портов коммутатора поступит кадр, предназначенный для хоста, MAC- адрес которого уже есть в таблице, то этот кадр будет передан только через порт, указанный в таблице. Если MAC-адрес хоста- получателя не ассоциирован с каким-либо портом коммутатора, то кадр будет отправлен на все порты, за исключением того порта, с которого он был получен. Со временем коммутатор строит таблицу для всех активных MAC-адресов, в результате трафик локализуется.

Стоит отметить малую латентность (задержку) и высокую скорость пересылки на каждом порту интерфейса.

Режимы коммутации. Существует три способа коммутации. Каждый из них — это комбинация таких параметров, как время ожидания и надёжность передачи.

С промежуточным хранением (Store and Forward). Коммутатор читает всю информацию в кадре, проверяет его на отсутствие ошибок, выбирает порт коммутации и после этого посылает в него кадр.

Сквозной (cut-through). Коммутатор считывает в кадре только адрес назначения и после выполняет коммутацию. Этот режим уменьшает задержки при передаче, но в нём нет метода обнаружения ошибок.

Бесфрагментный (fragment-free) или гибридный. Этот режим является модификацией сквозного режима. Передача осуществляется после фильтрации фрагментов коллизий (первые

64 байта кадра анализируются на наличие ошибки и при её отсутствии кадр обрабатывается в сквозном режиме).

Задержка, связанная с «принятием коммутатором решения», добавляется к времени, которое требуется кадру для входа на порт коммутатора и выхода с него, и вместе с ним определяет общую задержку коммутатора.

Буфер памяти. Для временного хранения фреймов и последующей их отправки по нужному адресу коммутатор может использовать буферизацию. Буферизация может быть также использована в том случае, когда порт пункта назначения занят. Буфером называется область памяти, в которой коммутатор хранит передаваемые данные.

Буфер памяти может использовать два метода хранения и отправки фреймов: буферизация по портам и буферизация с общей памятью. При буферизации по портам пакеты хранятся в очередях (queue), которые связаны с отдельными входными портами. Пакет передаётся на выходной порт только тогда, когда все фреймы, находившиеся впереди него в очереди, были успешно переданы. При этом возможна ситуация, когда один фрейм задерживает всю очередь из-за занятости порта его пункта назначения. Эта задержка может происходить даже в том случае, когда остальные фреймы могут быть переданы на открытые порты их пунктов назначения.

При буферизации в общей памяти все фреймы хранятся в общем буфере памяти, который используется всеми портами коммутатора. Количество памяти, отводимой порту, определяется требуемым ему количеством. Такой метод называется динамическим распределением буферной памяти. После этого фреймы, находившиеся в буфере, динамически распределяются по выходным портам. Это позволяет получить фрейм на одном порте и отправить его с другого порта, не устанавливая его в очередь.

Коммутатор поддерживает карту портов, в которые требуется отправить фреймы. Очистка этой карты происходит только после того, как фрейм успешно отправлен.

Поскольку память буфера является общей, размер фрейма ограничивается всем размером буфера, а не долей, предназначенной для конкретного порта. Это означает, что крупные фреймы могут быть переданы с меньшими потерями, что особенно важно при асимметричной коммутации, то есть, когда порт с шириной полосы пропускания 100 Мб/с должен отправлять пакеты на порт 10 Мб/с.

Возможности и разновидности коммутаторов. Коммутаторы подразделяются на управляемые и неуправляемые (наиболее простые).

Более сложные коммутаторы позволяют управлять коммутацией на сетевом (третьем) уровне модели OSI. Обычно их именуют соответственно, например, «Layer 3 Switch» или сокращенно «L3 Switch». Управление коммутатором может осуществляться посредством Web-интерфейса, интерфейса командной строки (CLI), протокола SNMP, RMON и т. п.

Многие управляемые коммутаторы позволяют настраивать дополнительные функции: VLAN, QoS, агрегирование, зеркалирование. Многие коммутаторы уровня доступа обладают такими расширенными возможностями, как сегментация трафика между портами, контроль трафика на предмет штормов, обнаружение петель, ограничение количества изучаемых mac- адресов, ограничение входящей/исходящей скорости на портах, функции списков доступа и т.п.

Сложные коммутаторы можно объединять в одно логическое устройство — стек — с целью увеличения числа портов. Например, можно объединить 4 коммутатора с 24 портами и получить логический коммутатор с 90 ((4*24)-6=90) портами либо с 96 портами (если для стекирования используются специальные порты).

ХОД РАБОТЫ

ПРОВЕРКА КОНФИГУРАЦИИ КОММУТАТОРА ПО УМОЛЧАНИЮ

Шаг 1: Вход в привилегированный режим.

В привилегированном режиме доступны все команды коммутатора. Но в связи с тем, что многими из привилегированных команд задаются рабочие параметры, привилегированный доступ должен быть защищён паролем во избежание несанкционированного использования.

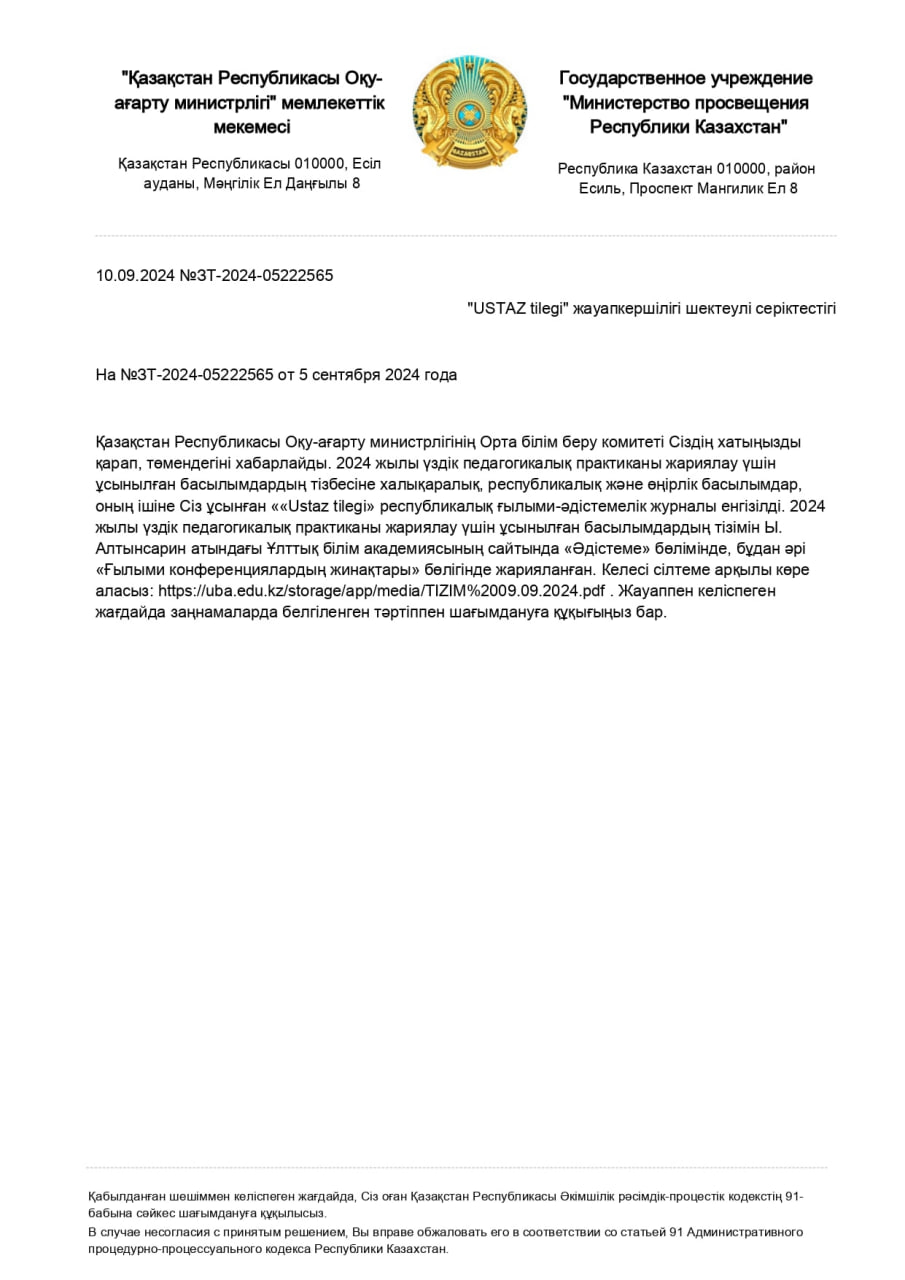

Для выполнения лабораторной работы создаем топологию, представленную на рис. 1.1.

Рис. 1.1. Топология

К привилегированному набору команд относятся те, которые содержатся в пользовательском режиме, а также команда configure, при помощи которой выполняется доступ к остальным командным режимам.

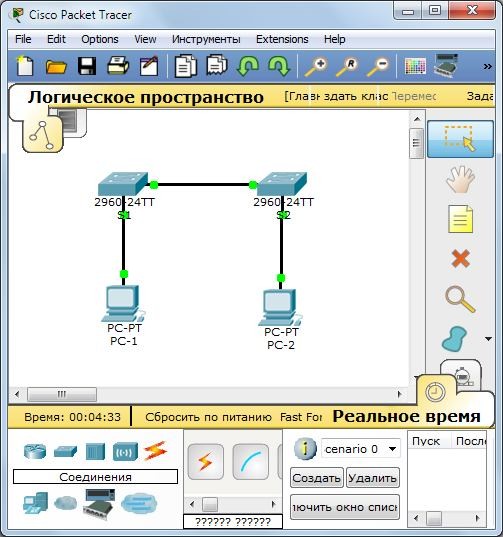

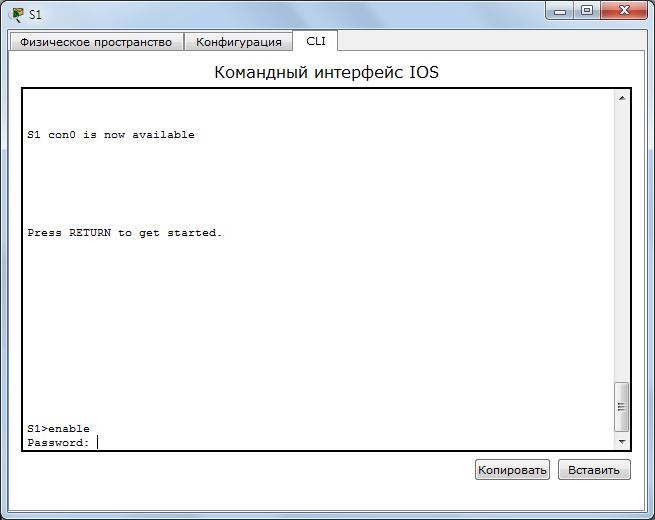

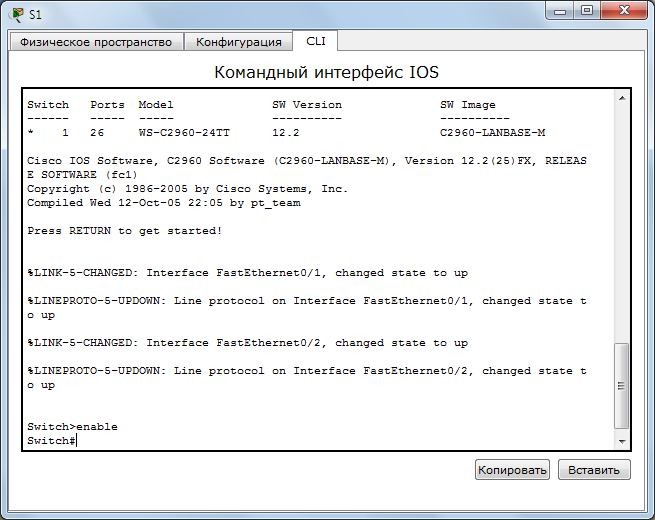

Щёлкаем S1 и открываем вкладку CLI. Нажимаем клавишу ВВОД.

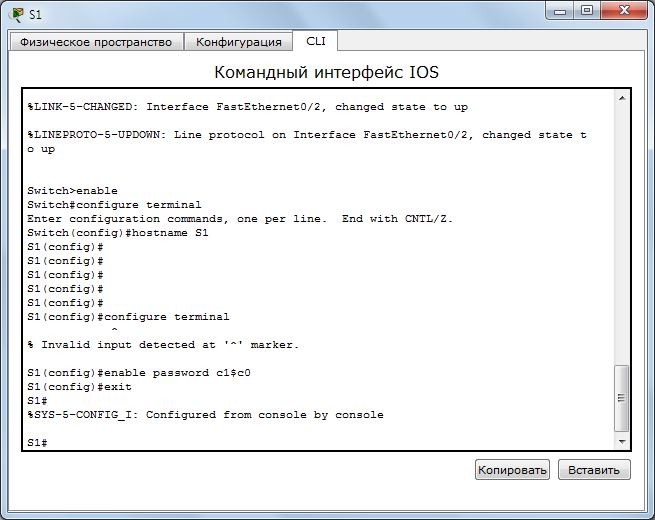

Переходим в привилегированный режим, выполнив команду enable (рис. 1.2).

Switch> enable Switch#

Обращаем внимание на то, что изменённая в конфигурации строка будет отражать привилегированный режим.

Рис. 1.2. Вход в привилегированный режим

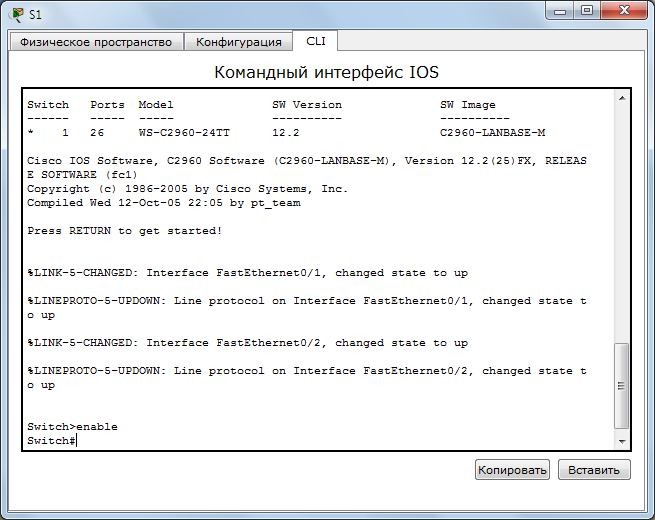

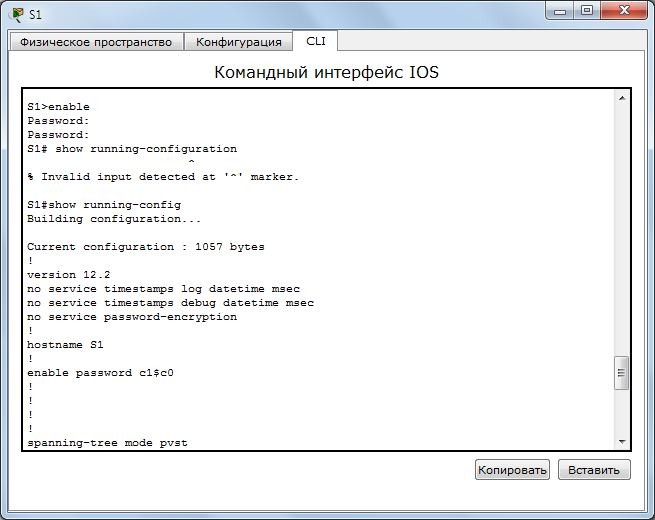

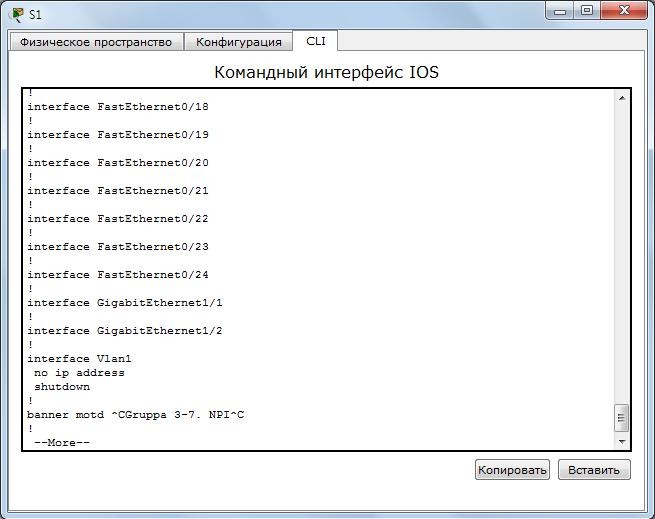

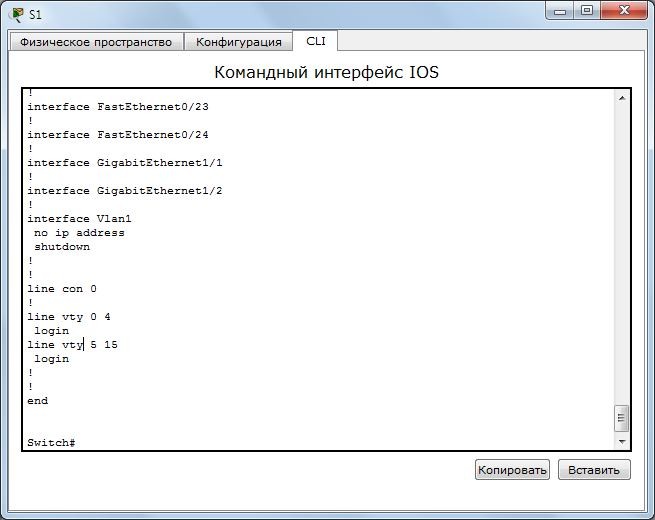

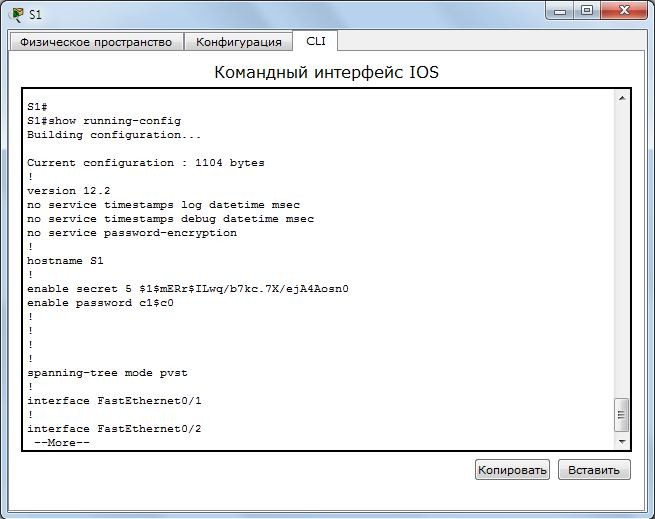

Шаг 2: Просматриваем текущую конфигурацию коммутатора.

Выполняем команду show running-config

(рис. 1.3). Switch# show

running-config

Выполняем команду show running-config

(рис. 1.3). Switch# show

running-config

Рис. 1.3. Команда show running-config

Ответьте на следующие вопросы.

Сколько у маршрутизатора интерфейсов FastEthernet? 24 Сколько у маршрутизатора интерфейсов Gigabit Ethernet? 2 Каков диапазон значений, отображаемых в vty-линиях? 0-4,

5-15

Какая команда отображает текущее содержимое NVRAM?

Switch# show startup-config startup-config is not present

Почему коммутатор отвечает сообщением startup-config is

not present? Потому что файл конфигурации не сохранён в памяти?

СОЗДАНИЕ БАЗОВОЙ КОНФИГУРАЦИИ КОММУТАТОРА

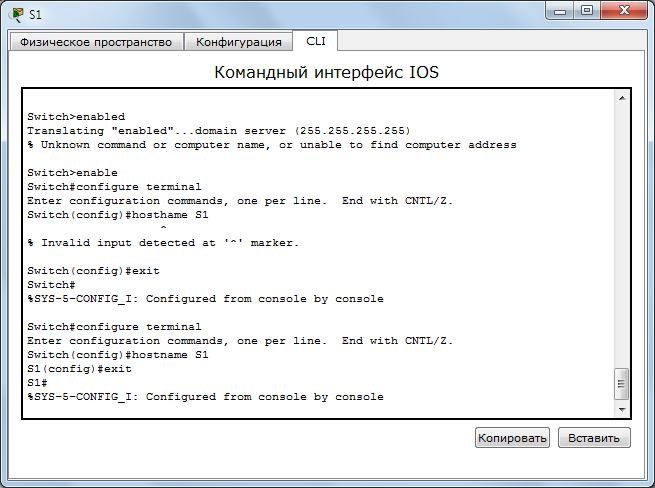

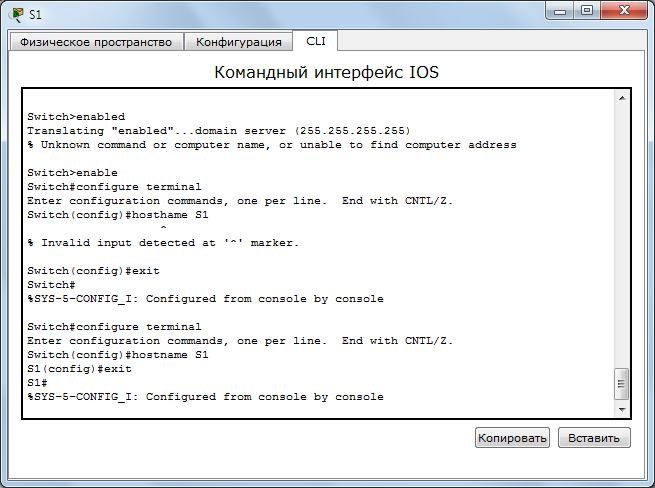

Шаг 1: Назначение коммутатору имени.

Для настройки параметров коммутатора, возможно, потребуется переключаться между режимами настройки. Обращаем внимание на то, как изменяется строка приглашения при переходе по разделам коммутатора (рис.1.4).

Switch# configure terminal Switch(config)# hostname S1 S1(config)# exit

S1#

Рис. 1.4. Назначение коммутатору имени

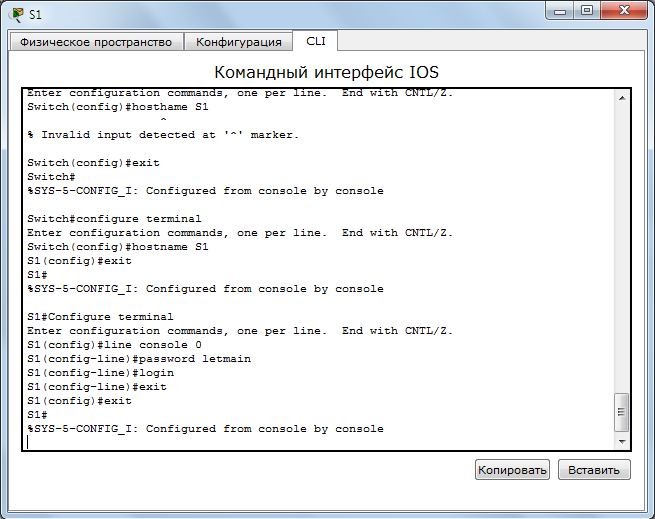

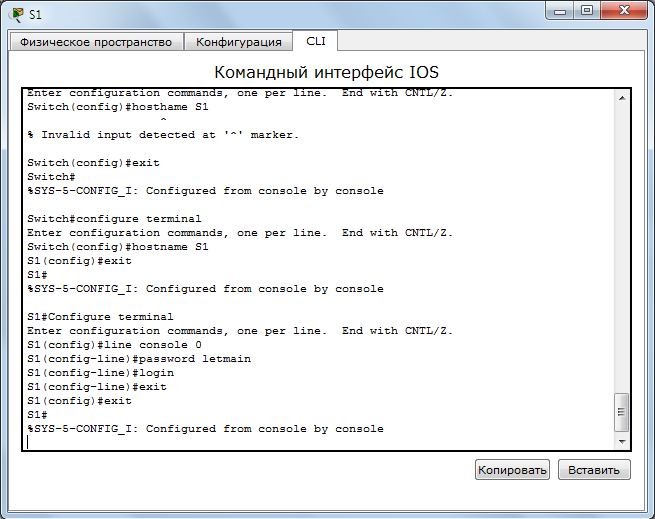

Шаг 2: Безопасный доступ к консоли.

Для обеспечения безопасного доступа к консоли переходим в режим config-line и устанавливаем для консоли пароль letmein (рис. 1.5).

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z. S1(config)# line console 0

S1(config-line)# password letmein S1(config-line)# login

S1(config-line)# exit S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Для чего нужна команда login?

Чтобы при входе в консоль можно было установить запрос пароля и логина.

Рис. 1.5. Безопасный доступ к консоли

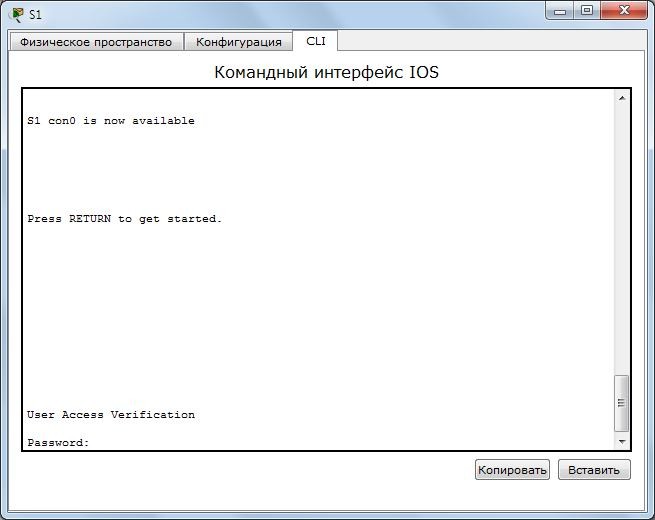

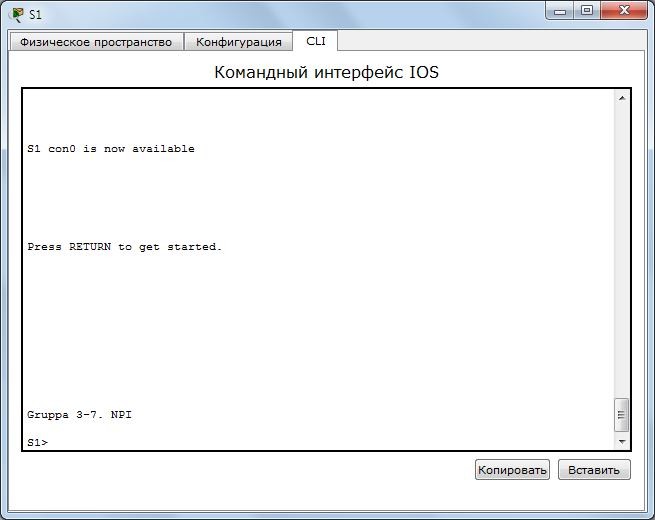

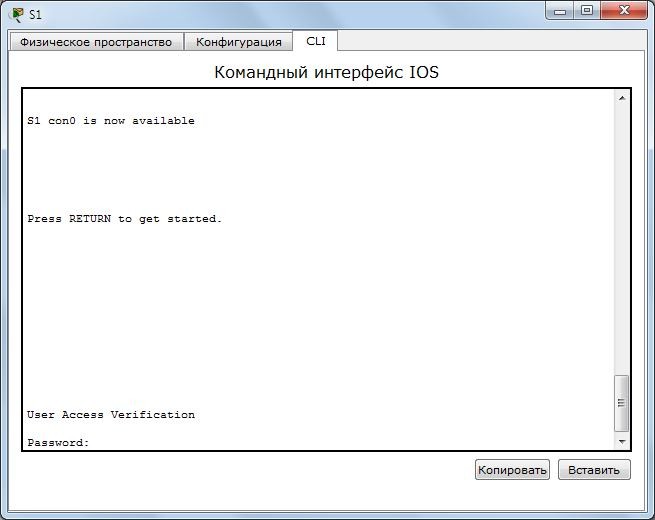

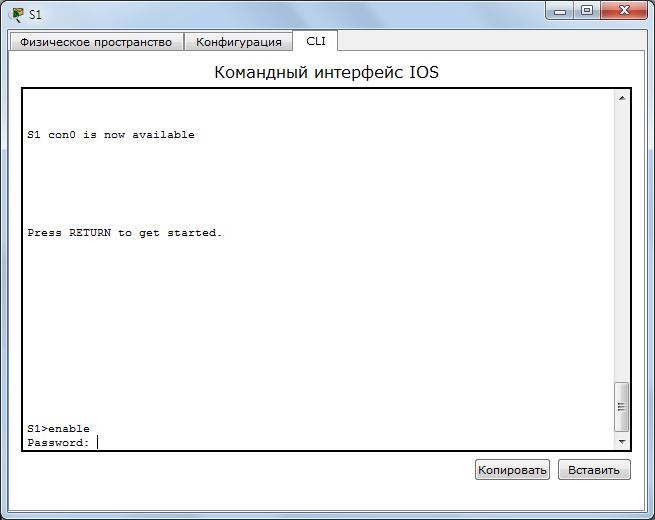

Шаг 3: Убедимся, что доступ к консоли защищён паролем.

Выходим из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль (рис. 1.6).

S1# exit

Switch con0 is now available Press RETURN to get started.

User Access Verification Password:

S1>

Примечание. Если коммутатор

не выводит запрос на ввод пароля, значит, вы не настроили параметр

login в шаге 2.

Примечание. Если коммутатор

не выводит запрос на ввод пароля, значит, вы не настроили параметр

login в шаге 2.

Рис. 1.6. Проверка доступа к консоли

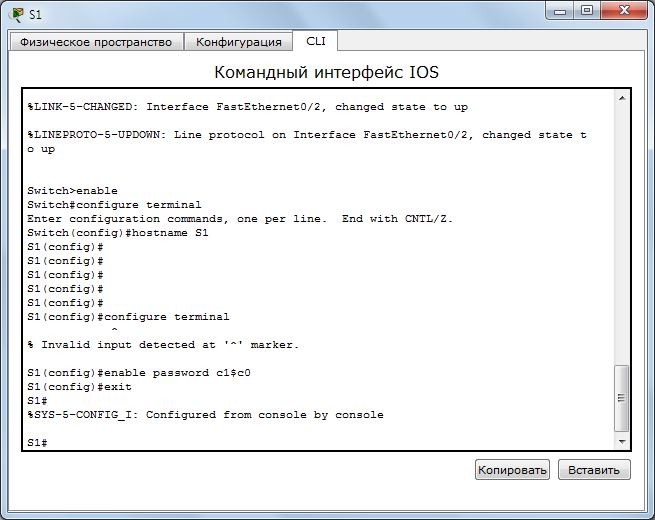

Шаг 4: Безопасный доступ в привилегированном режиме.

Устанавливаем для enable пароль c1$c0. Этот пароль ограничивает доступ к привилегированному режиму (рис. 1.7).

Примечание. Символ 0 в c1$c0 – это цифра ноль, а не буква

«O». Этот пароль не будет действительным, пока вы его не зашифруете в шаге 8.

S1> enable

S1# configure terminal

S1(config)# enable password c1$c0 S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Рис. 1.7. Установка пароля для привилегированного режима

Шаг 5: Убеждаемся, что доступ к привилегированному режиму защищён паролем.

Выполняем команду exit ещё раз, чтобы выйти из коммутатора.

Нажимаем клавишу <ВВОД>, после чего будет предложено ввести пароль:

User Access Verification Password:

Первый пароль относится к консоли, который был задан для line con 0. Вводим этот пароль, чтобы вернуться в пользовательский режим.

Вводим команду для доступа к привилегированному режиму.

Вводим второй пароль, который был задан для ограничения доступа к привилегированному режиму (рис. 1.8).

Рис. 1.8. Ввод пароля для входа в привилегированный режим

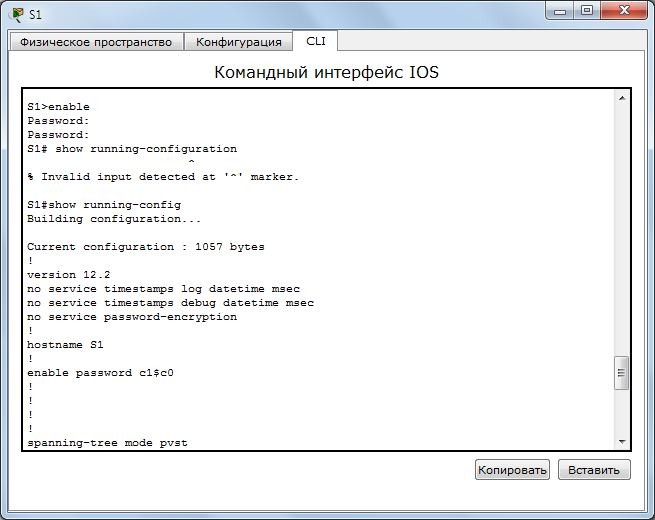

Проверяем конфигурацию, изучив содержимое файла running-configuration (рис. 1.9):

S1# show

running-config

S1# show

running-config

Рис. 1.9. Проверка конфигурации

Пароли для консоли и привилегированного режима отображаются в виде обычного текста. Это может представлять риск для системы безопасности, если за вашими действиями наблюдают из-за спины.

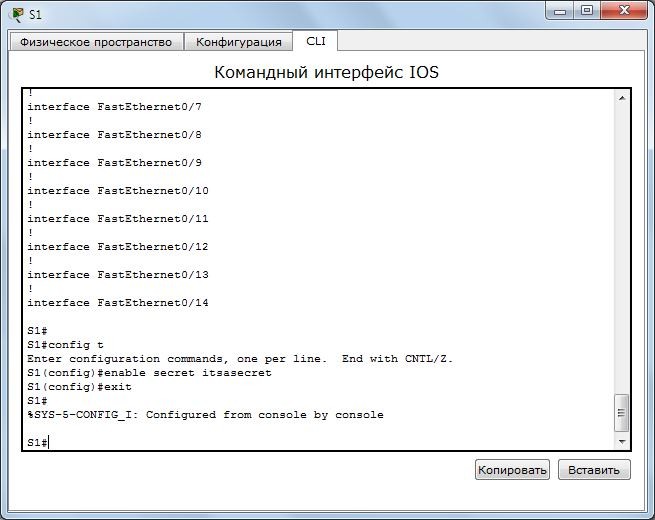

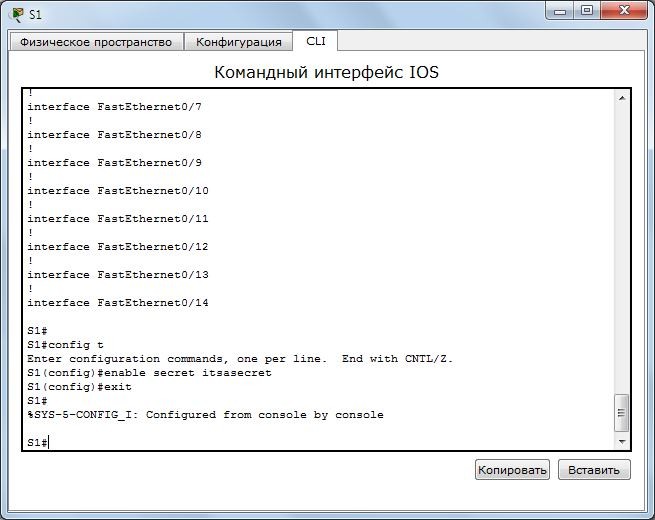

Шаг 6: Настройка зашифрованного пароля для доступа к привилегированному режиму.

Пароль для enable нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Устанавливаем для команды «enable» пароль itsasecret (рис. 1.10).

S1# config t

S1(config)# enable secret itsasecret S1(config)# exit

S1#

Примечание. Пароль enable

secret переопределяет пароль enable. Если для коммутатора заданы

оба пароля, для перехода в привилегированный режим нужно ввести

пароль enable secret.

Примечание. Пароль enable

secret переопределяет пароль enable. Если для коммутатора заданы

оба пароля, для перехода в привилегированный режим нужно ввести

пароль enable secret.

Рис. 1.10. Замена пароля на зашифрованный пароль

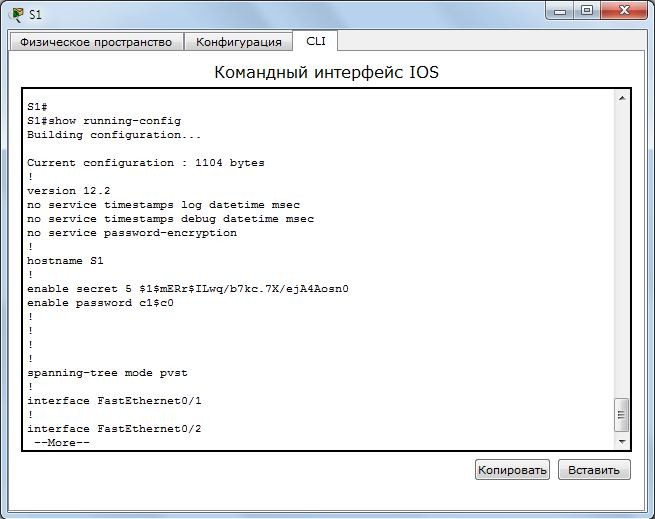

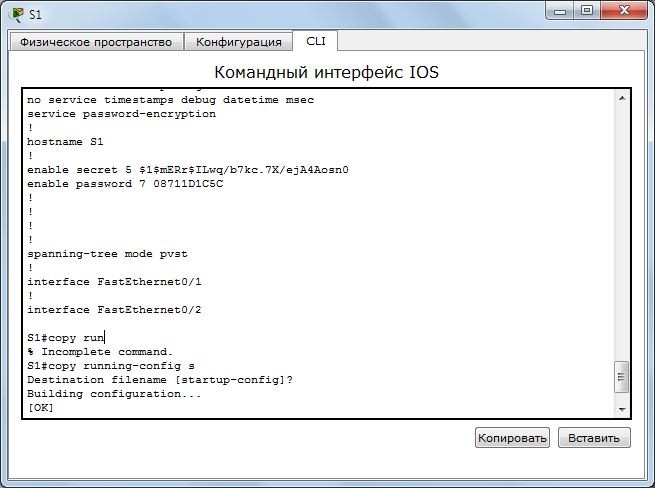

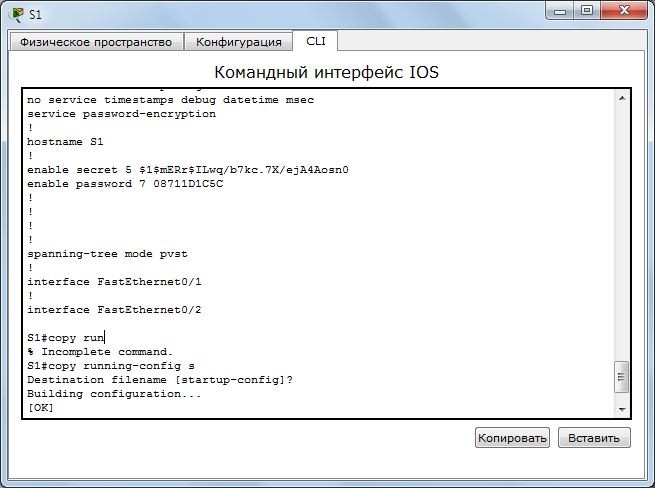

Шаг 7: Убеждаемся в том, что пароль «enable secret» добавлен в файл конфигурации.

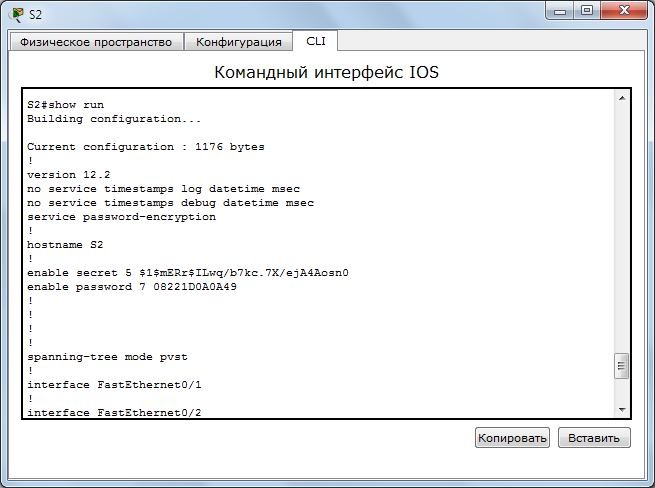

Вводим команду show running-config ещё раз, чтобы проверить новый пароль enable secret (рис. 1.11).

Примечание. Команду show running-config можно сократить

до S1# show run

Рис. 1.11. Проверка зашифрованного пароля

Что отображается при выводе пароля enable secret?

$1$mERr$ILwq/b7kc.7X/ejA4Aosn0

Почему пароль enable secret отображается не так, как заданный пароль?

Потому что пароль enable secret зашифрован, а заданный пароль хранится в виде обычного текста

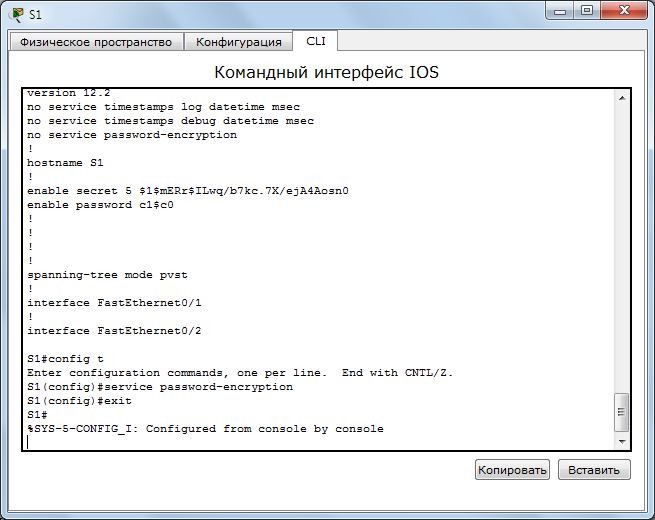

Шаг 8: Шифрование паролей для консоли и привилегированного режима.

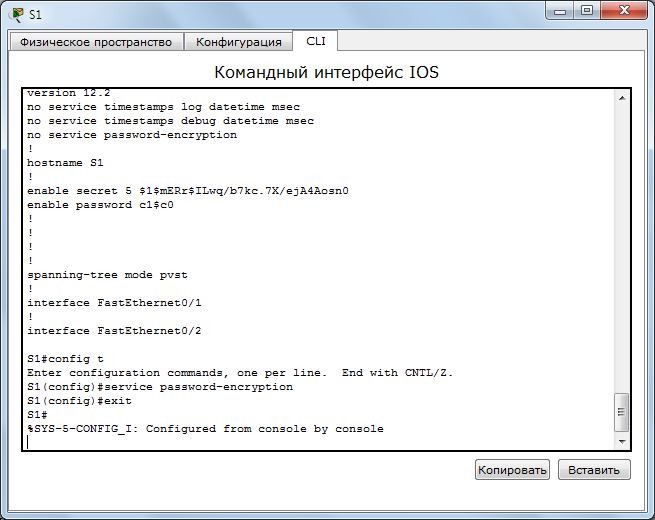

Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable и console хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption (рис. 1.12).

S1# config t

S1(config)# service password-encryption S1(config)# exit

Рис. 1.12. Шифрование паролей

Если установить на коммутаторе другие пароли, они будут храниться в файле конфигурации в виде обычного текста или в зашифрованном виде?

Если на коммутаторе установить другие пароли, они будут храниться в файле конфигурации в зашифрованном виде.

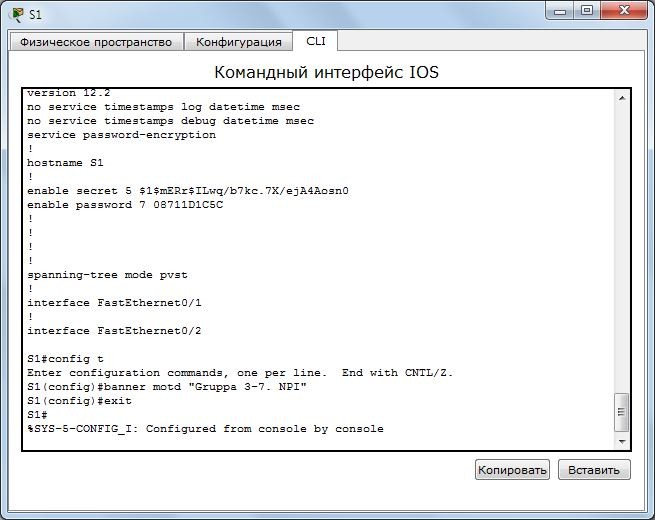

НАСТРОЙКА БАННЕРА MOTD

Шаг 1: Настройка сообщения ежедневного баннера (MOTD).

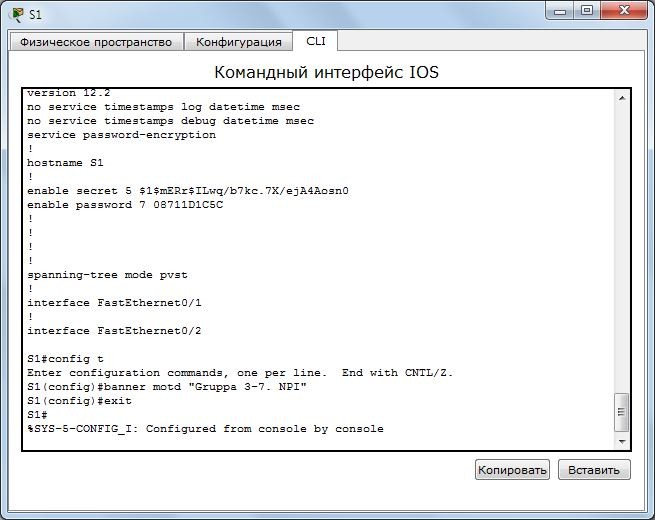

В набор команд Cisco IOS входит команда, которая позволяет настроить сообщение, которое будет показываться всем, кто входит в систему на коммутаторе. Это сообщение называется ежедневным баннером (MOTD). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD (рис. 1.13).

S1# config t

S1(config)# banner motd "Gruppa 3-7. NPI" S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Рис. 1.13. Настройка сообщения ежедневного баннера MOTD

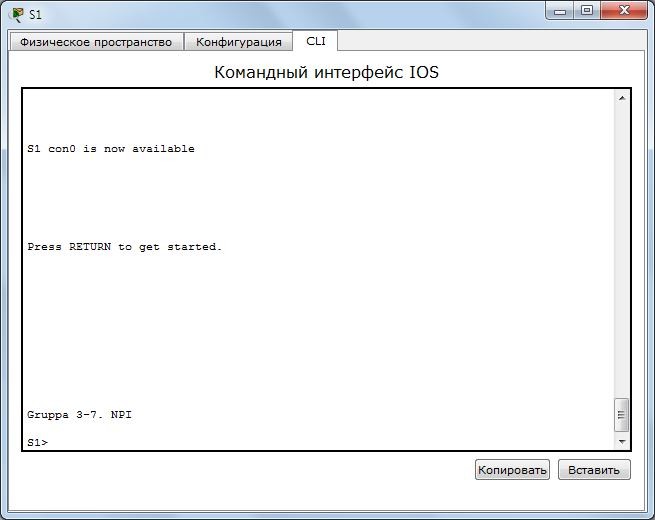

Когда будет отображаться этот баннер?

После ввода пароля и входа в консоль коммутатора (рис.

1.14).

Рис. 1.14. Отображение

ежедневного баннера MOTD

Рис. 1.14. Отображение

ежедневного баннера MOTD

Зачем на всех коммутаторах должен быть баннер MOTD?

Чтобы при входе в коммутатор пользователю была доступна какая-либо полезная информация.

СОХРАНЕНИЕ ФАЙЛОВ КОНФИГУРАЦИИ В NVRAM

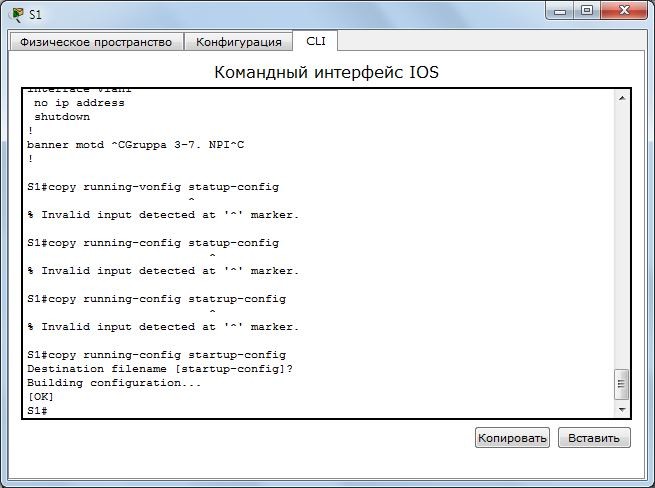

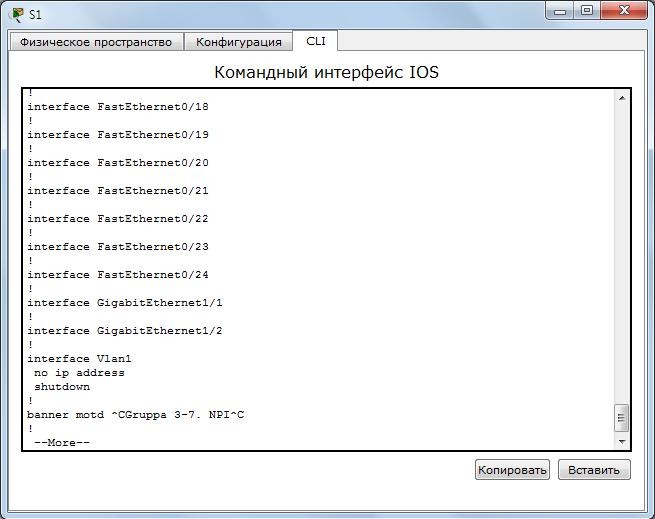

Шаг 1: Проверяем правильность конфигурации с помощью команды «show run» (рис. 1.15).

Рис. 1.15. Проверка правильности конфигурации

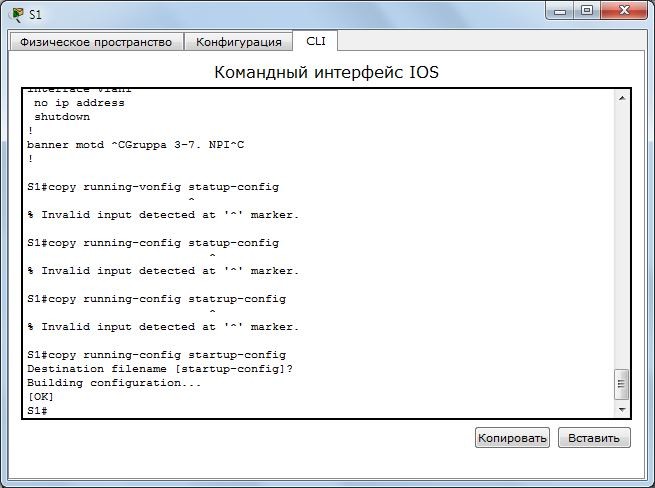

Шаг 2: Сохраняем файл конфигурации.

Мы завершили базовую настройку коммутатора. Теперь выполним резервное копирование файла конфигурации в NVRAM и проверим, чтобы внесённые изменения не потерялись после перезагрузки системы и отключения питания (рис. 1.16).

S1# copy running-config startup-config Destination filename [startup-config]?[Enter] Building configuration...

[OK]

Рис. 1.16. Резервное копирование файла конфигурации в NVRAM

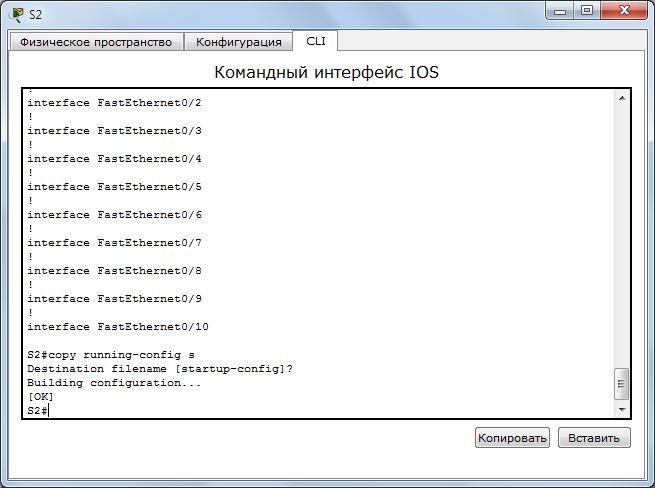

Какова самая короткая версия команды copy running-config startup-config? copy running-config s (рис. 1.17)

Рис. 1.17. Самая короткая версия команды copy running-config startup- config

Шаг 3: Изучение начального файла конфигурации. Какая команда отображает содержимое NVRAM? S1# show run

Все ли внесённые изменения были записаны в файл? Все внесённые изменения были записаны в файл.

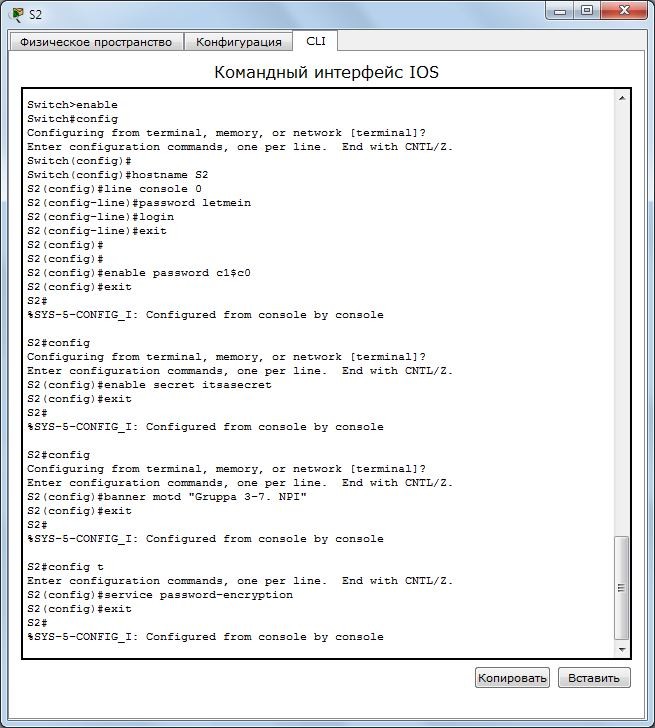

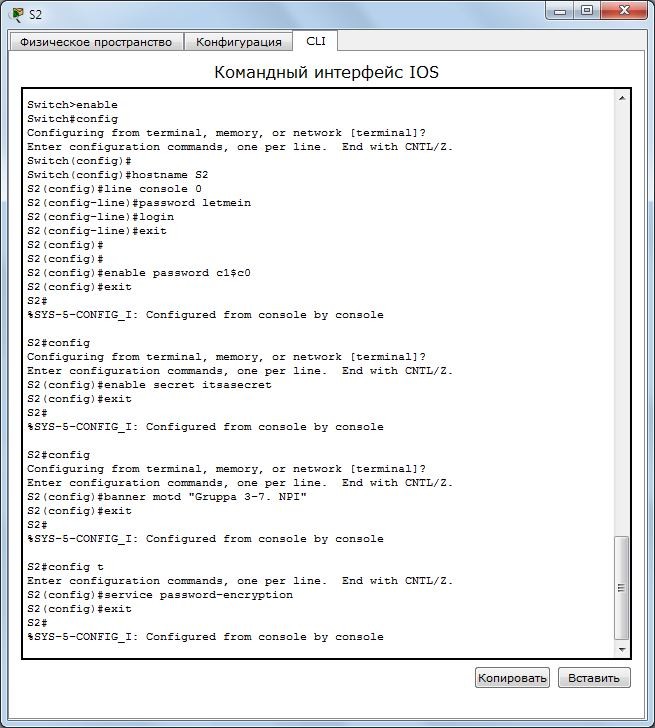

КОНФИГУРАЦИЯ S2

Мы завершили настройку коммутатора S1. Теперь настроим коммутатор S2.

Настроим для коммутатора S2 следующие параметры.

Имя устройства: S2 (рис. 1.18).

Защищаем доступ к консоли паролем letmein (рис. 1.18).

Устанавливаем для привилегированного режима пароль c1$c0 и задаем пароль «enable secret» для itsasecret (рис. 1.18).

Вводим следующее сообщение для пользователей, выполняющих вход в систему на коммутаторе:

«Gruppa 3-7. NPI» (рис. 1.18).

Зашифровываем все открытые пароли (рис. 1.18).

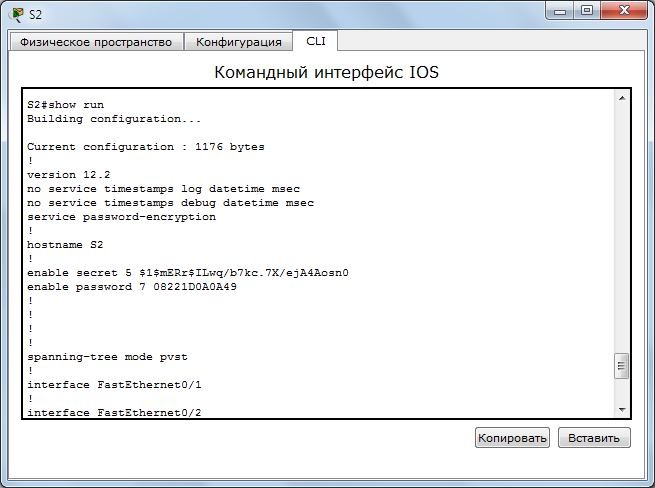

Проверяем правильность конфигурации (рис. 1.19).

Сохраняем файл конфигурации, чтобы предотвратить его потерю в случае отключения питания коммутатора (рис. 1.20).

Рис. 1.18. Конфигурирование коммутатора S2

Рис. 1.19. Проверка правильности конфигурации

Рис. 1.20. Сохранение конфигурации

СОДЕРЖАНИЕ ОТЧЕТА

Тема работы.

Цель работы.

Индивидуальное задание.

Полное описание проделанной работы.

Выводы.

4. КОНТРОЛЬНЫЕ ВОПРОСЫ

В привилегированном режиме доступны все команды коммутатора?

С помощью какой команды можно перейти в привилегированный режим?

С помощью какой команды можно просмотреть текущую конфигурацию коммутатора?

В какой режим нужно перейти, чтобы обеспечить безопасный доступ к консоли?

С помощью какой команды коммутатору можно назначить имя?

Какая команда осуществляет выход из коммутатора?

Для чего нужно шифрование паролей?

Как можно сократить команду show running-config?

С помощью какой команды можно зашифровать открытые пароли?

С помощью какой команды можно настроить зашифрованный пароль для доступа к привилегированному режиму?

Лабораторная работа №2 НАСТРОЙКА VLAN НА УСТРОЙСТВАХ CISCO

Цель работы: научиться использовать технологию VLAN.

Используемые средства и оборудование: IBM/PC совместимый компьютер с пакетом Cisco Packet Tracer; лабораторный стенд Cisco.

КРАТКАЯ ТЕОРИЯ

VLAN — виртуальная локальная сеть. Группа устройств локальной сети, которые конфигурируются (с использованием программного обеспечения управления) таким образом, что могут участвовать в обмене данными так, словно подключены к одному кабелю, хотя на самом деле они находятся в различных сегментах сети. Поскольку виртуальные сети основываются на виртуальных, а не физических соединениях, то они обладают чрезвычайно высокой гибкостью.

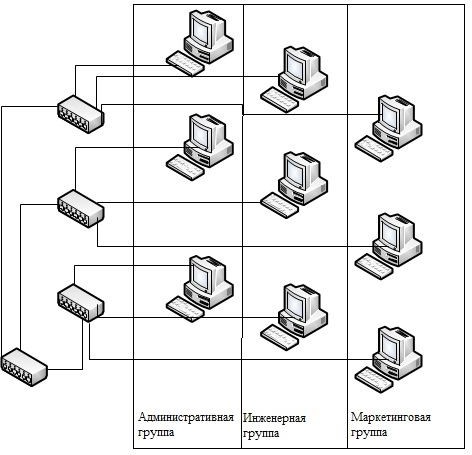

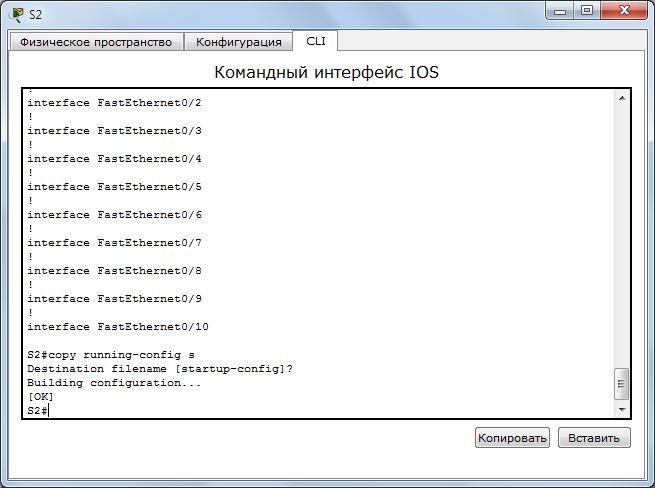

Как показано на рис. 2.1,

виртуальная локальная сеть представляет собой логическое

объединение устройств или пользователей. Объединение их в группу

может производиться по выполняемым функциям, используемым

приложениям, по отделам и т.д., независимо от их физического

расположения в сегментах (segment). Конфигурирование виртуальной

сети производится на коммутаторе программным путем. Виртуальные

сети не стандартизированы и требуют использования программного

обеспечения от производителя коммутатора.

Как показано на рис. 2.1,

виртуальная локальная сеть представляет собой логическое

объединение устройств или пользователей. Объединение их в группу

может производиться по выполняемым функциям, используемым

приложениям, по отделам и т.д., независимо от их физического

расположения в сегментах (segment). Конфигурирование виртуальной

сети производится на коммутаторе программным путем. Виртуальные

сети не стандартизированы и требуют использования программного

обеспечения от производителя коммутатора.

Рис. 2.1. Виртуальная сеть

Одной из важных функций, реализуемых в технологии Ethernet, являются виртуальные локальные сети (Virtual Local Area Networks – VLAN), в которых для объединения рабочих станций и серверов в логические группы используются коммутаторы. Связь устройств, принадлежащих к одной VLAN- сети, возможна только с устройствами этой же сети, поэтому сеть с коммутацией функционирует как несколько индивидуальных, не соединенных друг с другом локальных сетей LAN. Трудно дать общее строгое определение сетей VLAN, поскольку разные производители используют различные подходы к созданию таких сетей.

Компании часто используют сети VLAN в качестве способа логической группировки пользователей. Это можно сравнить с традиционной организацией рабочих мест, в которой несколько отделов обычно группировались в локальный департамент, и локальная сеть естественным образом решала задачи связи для этого департамента. В настоящее время сотрудники часто не связаны с конкретным физическим рабочим местом, поэтому сети VLAN создают не физическую, а логическую группу пользователей. Например, сотрудники, работающие в отделе маркетинга, объединены VLAN-сетью маркетинга, а сотрудники инженерного подразделения – VLAN-сетью инженерных служб.

Сети VLAN решают задачи масштабирования сети, обеспечения безопасности и сетевого управления. В сетях с топологией VLAN маршрутизаторы обеспечивают фильтрацию широковещания, решают задачи защиты сети и управления потоками данных.

Сеть VLAN представляет собой группу сетевых устройств и служб, не ограниченную физическим сегментом или коммутатором.

ХОД РАБОТЫ

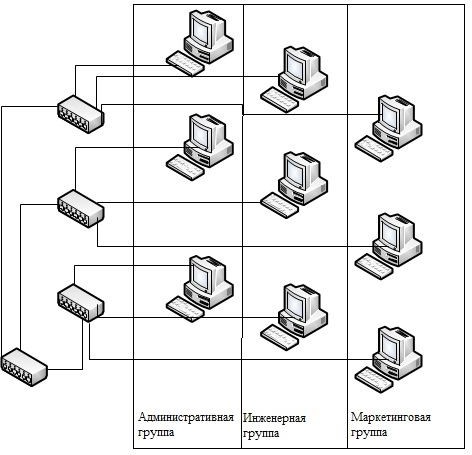

Схема с одним коммутатором:

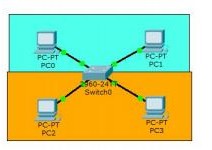

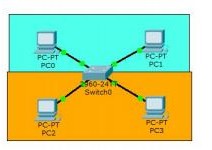

Открываем Cisco Packet Tracer и перетаскиваем в рабочую область коммутатор 2960 и 4 компьютера Generic. Переходим во вкладку Connections и выбираем тип кабеля: Copper Straight- Through. Подключаем каждый компьютер к коммутатору (рис. 2.2).

Рис. 2.2. Схема подключения к коммутатору

Предположим, что компьютера

PC0 и PC1 принадлежат одному сегменту бухгалтеров. Выберем фигуру

прямоугольник и определяем сегмент. Далее аналогично определяем

сегмент обычных пользователей (рис. 2.3).

Предположим, что компьютера

PC0 и PC1 принадлежат одному сегменту бухгалтеров. Выберем фигуру

прямоугольник и определяем сегмент. Далее аналогично определяем

сегмент обычных пользователей (рис. 2.3).

Рис. 2.3. Схема разбиения на сегменты

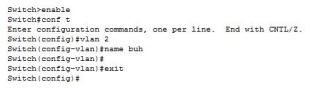

Разделим трафик сегментов.

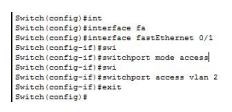

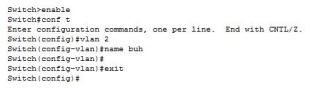

Открываем настройки коммутатора, входим в Console. C помощью

команды configure terminal задаем режим глобального

конфигурирования. Определяем vlan, в котором будут находиться

пользователи. Затем создаем vlan 2 и задаем имя buh.

Выходим.

Разделим трафик сегментов.

Открываем настройки коммутатора, входим в Console. C помощью

команды configure terminal задаем режим глобального

конфигурирования. Определяем vlan, в котором будут находиться

пользователи. Затем создаем vlan 2 и задаем имя buh.

Выходим.

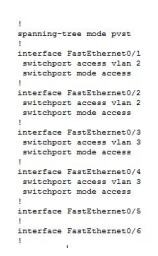

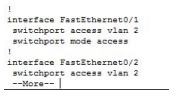

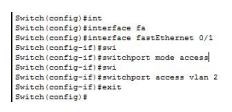

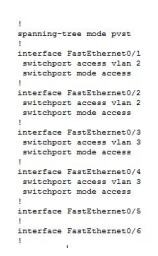

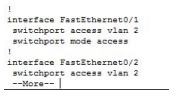

3. Переходим к настройке интерфейса. Наводим мышку на соединение и видим, что 1 компьютер подключается через FastEthernet0/1, а 2 - через FastEthernet0/2. Данные порты определяем в vlan 2. Заходим в настройки FastEthernet0/1 и видим, что порт функционирует в режиме access и определяем его в vlan 2. Настройка окончена. Аналогично настраиваем FastEthernet0/2.

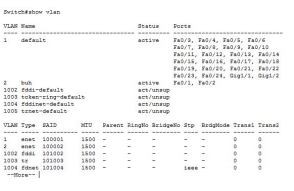

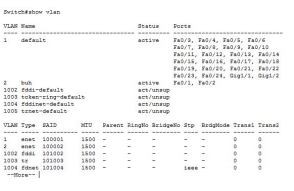

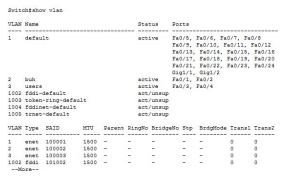

При помощи команды show vlan проверяем работу.

Аналогично настраиваем другой сегмент.

При помощи команды show vlan проверяем работу.

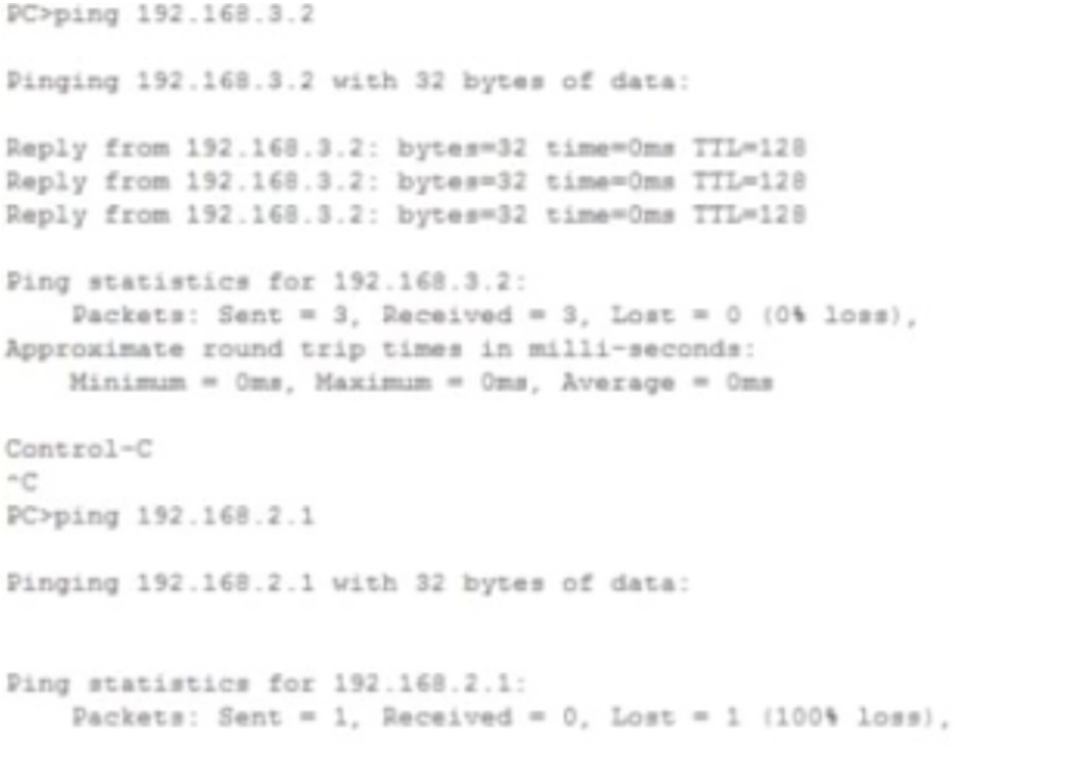

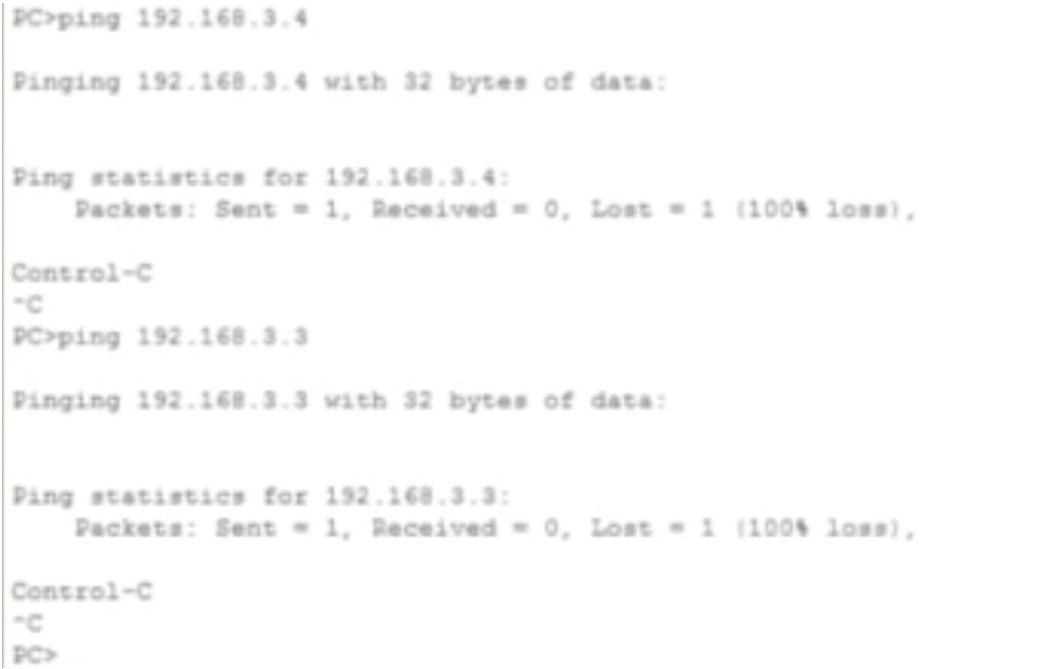

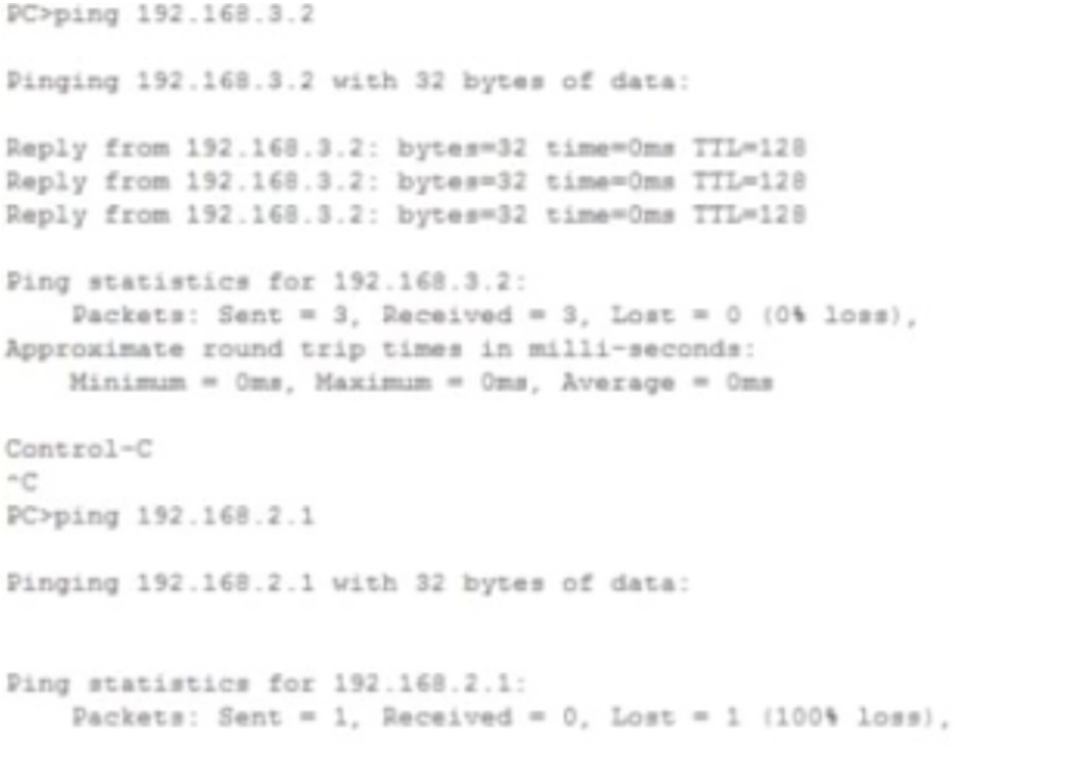

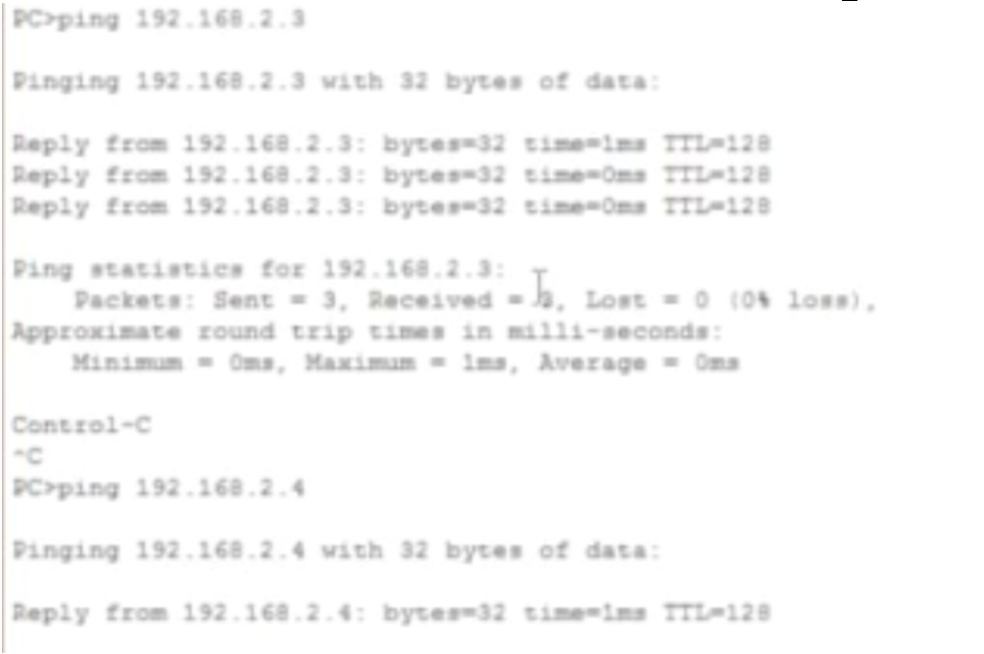

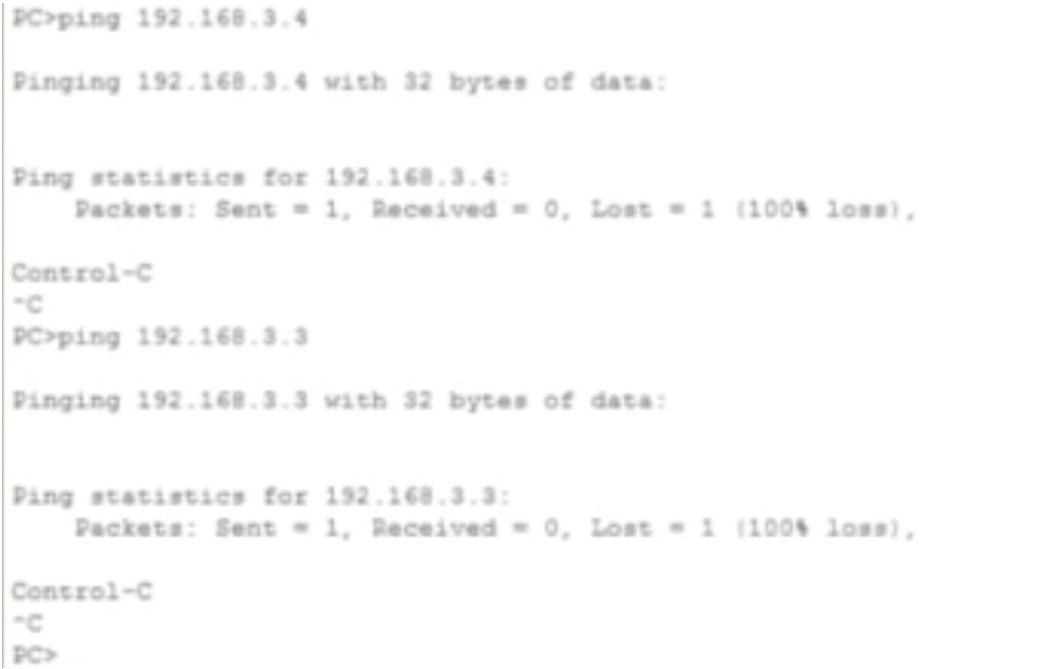

Задаем IP-адреса 1 и 2 компьютерам (192.168.2.1 и 192.168.2.2), а 3 и 4 компьютерам (192.168.3.1 и 192.168.3.2). Проверяем командой ping соединение 1 компьютера со 2, а затем с 3.

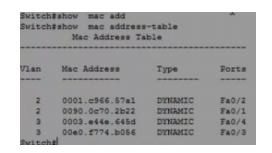

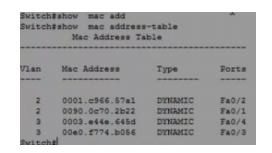

Если посмотреть в коммутаторе таблицу mac-адресов, можно увидеть, что в ней стал указываться и vlan - адрес, с которого приходит mac-адрес.

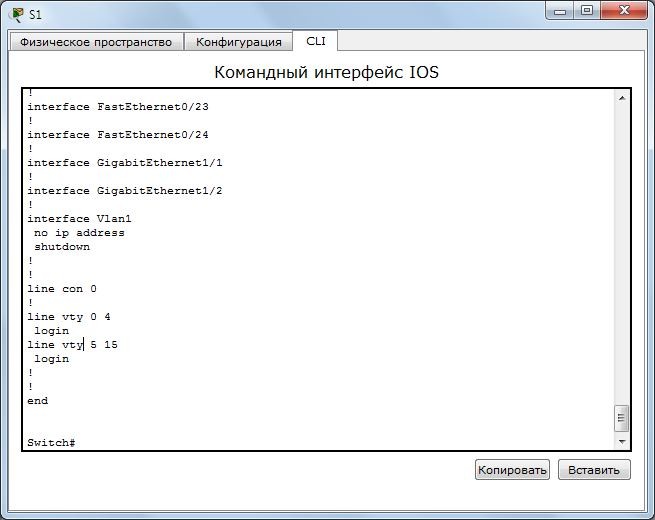

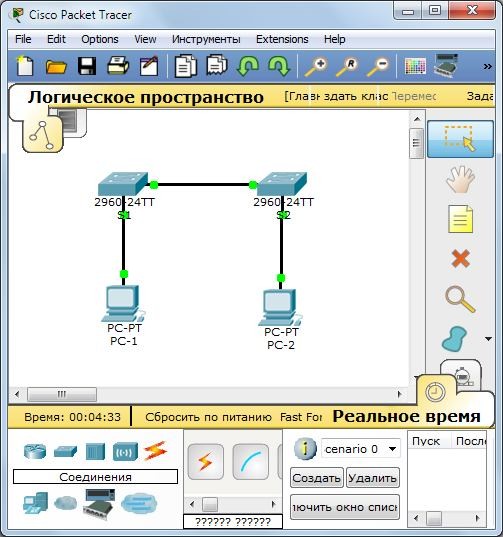

Схема с двумя коммутаторами:

Рассмотрим пример с использованием 2 коммутаторов. Для этого удаляем сегменты и дублируем оборудование. Соединяем коммутаторы типом кабеля: Copper Cross-Over GigabitEthernet 1/1 (рис. 2.4).

Рис. 2.4. Схема с двумя коммутаторами

Задаем IP-адреса компьютеров и объединяем их в сегменты (рис. 2.5).

Рис. 2.5. Разбиение на сегменты схемы с двумя коммутаторами

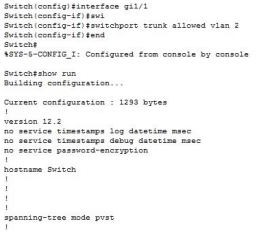

Так, как коммутатор

скопирован, он уже настроен. Проверяем с помощью команды show

run.

Так, как коммутатор

скопирован, он уже настроен. Проверяем с помощью команды show

run.

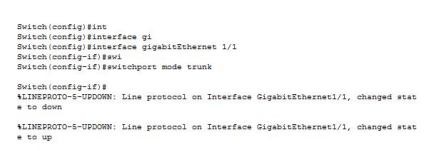

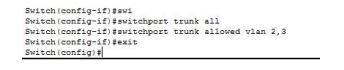

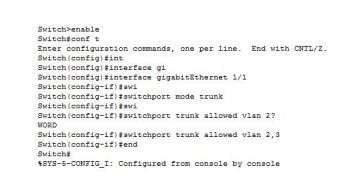

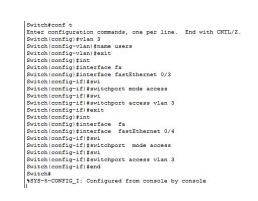

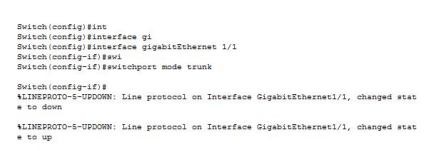

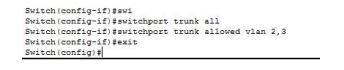

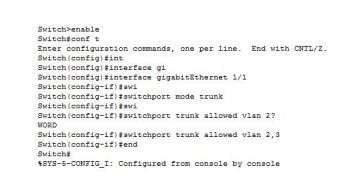

Настраиваем trunk-port. Входим в режим конфигурирования, затем в interface GigabitEthernet 1/1 и указываем режим.

Задаем нужные vlan.

Аналогично настраиваем другой коммутатор.

Проверяем взаимодействие компьютеров командой ping.

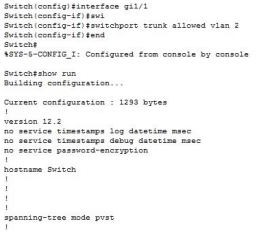

Исключаем из trunk-port vlan 3.

Проверяем взаимодействие компьютеров командой ping.

СОДЕРЖАНИЕ ОТЧЕТА

Тема работы.

Цель работы.

Индивидуальное задание.

Полное описание проделанной работы.

Выводы.

КОНТРОЛЬНЫЕ ВОПРОСЫ

Что собой представляет VLAN? Какими преимуществами и недостатками обладает VLAN?

Какие существуют способы организации VLAN?

Охарактеризуйте способы, позволяющие устанавливать членство в VLAN.

Охарактеризуйте протокол VTP. Какие преимущества и ограничения возникают при использовании протокола VTP?

Какие существуют режимы работы протокола VTP?

Литература:

Леинванд А., Пински, Б. Конфигурирование маршрутизаторов Cisco, 2-е изд.: Пер. с англ. — М.: Издательский дом «Вильямс», 2001. — 368 с.

Амато В. Основы организации сетей Cisco, том 1, испр. изд.: Пер. с англ. — М.: Издательский дом "Вильяме", 2004. — 512 с.

Амато В. Основы организации сетей Cisco, том2.: Пер. с англ. — М. : Издательский дом «Вильямс», 2002. — 464 с.

Cisco Pr. Программа сетевой академии Cisco CCNA 3 и 4. Вспомогательное руководство, изд. : Вильямс, 2007. — 900 с.

Cisco Pr. Программа сетевой академии Cisco CCNA 1 и 2. Вспомогательное руководство, изд.3-е : Вильямс, 2008. — 3157 с.

Бони Дж. Руководство по Cisco IOS, — СПб.: Питер, М.: Издательство «Русская редакция», 2008. — 784 с.

Джером Ф. Маршрутизаторы Cisco. Пособие для самостоятельного изучения. – Пер. с англ. – СПб: Символ - Плюс, 2003. – 512 с.

Леммл Т., Хейлз К. CCNP. Настройка коммутаторов Cisco. Учебное руководство, изд.: Лори, 2002. — 468 с.

Хьюкаби Д., Мак-Квери С. Руководство Cisco по конфигурированию коммутаторов Catalyst, изд.: Пер. с англ. — М.: Издательский дом «Вильямс», 2004. — 560 с.

жүктеу мүмкіндігіне ие боласыз

Бұл материал сайт қолданушысы жариялаған. Материалдың ішінде жазылған барлық ақпаратқа жауапкершілікті жариялаған қолданушы жауап береді. Ұстаз тілегі тек ақпаратты таратуға қолдау көрсетеді. Егер материал сіздің авторлық құқығыңызды бұзған болса немесе басқа да себептермен сайттан өшіру керек деп ойласаңыз осында жазыңыз

Әдістемелік нұсқаулық

Әдістемелік нұсқаулық

|

|

|

|

Страница 26 из 26 |

КГКП «Семейский финансово-экономический колледж имени Рымбека Байсеитова»

Управления образования области Абай

КОМПЬЮТЕРНЫЕ СЕТИ

Методические указания

к выполнению лабораторных работ

Специальность:06120100- «Вычислительная техника и информационные технологии (по видам)»

Квалификация «4S06120102 – Техник информационного и сетевого администрирования»

Курс III

ПМ 05 РО 2 Осуществлять наладку и функционирование компьютерных и телекоммуникационных сетей

Раздел 4. Реализация IР-адресации версии 4

Составитель: преподаватель Муратканова А.Т.

Семей – 2024

Рассмотрено на заседании Методического совета КГКП «Семейский финансово-экономический колледж имени Рымбека Байсеитова»

Протокол № ____ от «___» ___________ 202 __ г.

Председатель Методического совета ________________ Вощакина Е.А.

Секретарь Методического совета ___________________ Рахматулина Р.М.

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

В медотическом указании к выполнению лабораторных работ по программе Cisco packet tracer и примеры их выполнения. Он содержит задания для освоения основных приемов работы с программой Cisco packet tracer: работа с интерфейсом системы, создание графических примитивов, построение сопряжений, разработка и редактирование трехмерных моделей различных тел. Каждую рассматриваемую тему практикума сопровождает краткое изложение теоретического материала и справочная информация.

1. ПМ 05 РО 2 Осуществлять наладку и функционирование компьютерных и телекоммуникационных сетей

Раздел 4. Реализация IР-адресации версии 4

2. Цель: Проверка конфигурации коммутатора по умолчанию. Настройка базовых параметров коммутатора. Настройка баннера MOTD. Сохранение файлов конфигурации в NVRAM. Настройка коммутатора S2. Научиться использовать технологию VLAN.

3. Задачи обучения:

Критерий оценивание

- изучает принципиальные отличия и сферы применения;

- применяет основы программы, базовые понятия и принципы;

- изучает необходимые настройки, необходимые для работы в Cisco packet tracer;

- изпользует основы визуализации;

4. В результате изучения модуля обучающиеся должны освоить:

В результате выполнения лабораторных работ, подготовки и защите отчетов, обучающиеся должны сформировать умение выбирать технические решения по организации информационных сетей начального уровня, проектировать IP-сети с учетом архитектуры составной сети, работать с основными протоколами стека TCP/IP.

5. Основные вопросы темы:

1. Что собой представляет VLAN? Какими преимуществами и недостатками обладает VLAN?

Какие существуют способы организации VLAN?

Охарактеризуйте способы, позволяющие устанавливать членство в VLAN.

Охарактеризуйте протокол VTP. Какие преимущества и ограничения возникают при использовании протокола VTP?

Какие существуют режимы работы протокола VTP?

6. Методы обучения и преподавания:

- Практическая работа на компьютере

- Устный опрос

Введение

Методические указания к выполнению лабораторных работ по дисциплине «Компьютерные сети» содержат цели их выполнения, перечень необходимых программных средств и краткие теоретические сведения, порядок выполнения и содержание отчетов по работе.

В результате выполнения лабораторных работ, подготовки и защите отчетов, обучающиеся должны сформировать умение выбирать технические решения по организации информационных сетей начального уровня, проектировать IP-сети с учетом архитектуры составной сети, работать с основными протоколами стека TCP/IP.

Лабораторная работа № 1

НАЧАЛЬНАЯ КОНФИГУРАЦИЯ КОММУТАТОРА

Цель работы: Проверка конфигурации коммутатора по умолчанию. Настройка базовых параметров коммутатора. Настройка баннера MOTD. Сохранение файлов конфигурации в NVRAM. Настройка коммутатора S2.

Используемые средства и оборудование: IBM/PC совместимый компьютер с пакетом Cisco Packet Tracer; лабораторный стенд Cisco.

Исходные данные.

В этом задании нам необходимо настроить основные параметры коммутатора. Необходимо обеспечить безопасность доступа к интерфейсу командной строки (CLI) и портам консоли с помощью зашифрованных и текстовых паролей. Изучить способы конфигурации сообщений, которые будут адресованы пользователям, выполняющим вход в систему коммутатора. Эти баннерные сообщения также предупреждают пользователей о том, что несанкционированный доступ запрещён.

КРАТКАЯ ТЕОРИЯ

Сетевой коммутатор (жарг. свитч, свич от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. Коммутатор работает на канальном (втором) уровне модели OSI. Коммутаторы были разработаны с использованием мостовых технологий и часто рассматриваются как многопортовые мосты. Для соединения нескольких сетей на основе сетевого уровня служат маршрутизаторы (3 уровень OSI).

В отличие от концентратора (1 уровень OSI), который распространяет трафик от одного подключённого устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю (исключение составляет широковещательный трафик всем узлам сети и трафик для устройств, для которых неизвестен исходящий порт коммутатора). Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались.

Принцип работы коммутатора. Коммутатор хранит в памяти (т.н. ассоциативной памяти) таблицу коммутации, в которой указывается соответствие MAC-адреса узла порту коммутатора. При включении коммутатора эта таблица пуста, и он работает в режиме обучения. В этом режиме поступающие на какой-либо порт данные передаются на все остальные порты коммутатора. При этом коммутатор анализирует фреймы (кадры) и, определив MAC-адрес хоста-отправителя, заносит его в таблицу на некоторое время. Впоследствии, если на один из портов коммутатора поступит кадр, предназначенный для хоста, MAC- адрес которого уже есть в таблице, то этот кадр будет передан только через порт, указанный в таблице. Если MAC-адрес хоста- получателя не ассоциирован с каким-либо портом коммутатора, то кадр будет отправлен на все порты, за исключением того порта, с которого он был получен. Со временем коммутатор строит таблицу для всех активных MAC-адресов, в результате трафик локализуется.

Стоит отметить малую латентность (задержку) и высокую скорость пересылки на каждом порту интерфейса.

Режимы коммутации. Существует три способа коммутации. Каждый из них — это комбинация таких параметров, как время ожидания и надёжность передачи.

С промежуточным хранением (Store and Forward). Коммутатор читает всю информацию в кадре, проверяет его на отсутствие ошибок, выбирает порт коммутации и после этого посылает в него кадр.

Сквозной (cut-through). Коммутатор считывает в кадре только адрес назначения и после выполняет коммутацию. Этот режим уменьшает задержки при передаче, но в нём нет метода обнаружения ошибок.

Бесфрагментный (fragment-free) или гибридный. Этот режим является модификацией сквозного режима. Передача осуществляется после фильтрации фрагментов коллизий (первые

64 байта кадра анализируются на наличие ошибки и при её отсутствии кадр обрабатывается в сквозном режиме).

Задержка, связанная с «принятием коммутатором решения», добавляется к времени, которое требуется кадру для входа на порт коммутатора и выхода с него, и вместе с ним определяет общую задержку коммутатора.

Буфер памяти. Для временного хранения фреймов и последующей их отправки по нужному адресу коммутатор может использовать буферизацию. Буферизация может быть также использована в том случае, когда порт пункта назначения занят. Буфером называется область памяти, в которой коммутатор хранит передаваемые данные.

Буфер памяти может использовать два метода хранения и отправки фреймов: буферизация по портам и буферизация с общей памятью. При буферизации по портам пакеты хранятся в очередях (queue), которые связаны с отдельными входными портами. Пакет передаётся на выходной порт только тогда, когда все фреймы, находившиеся впереди него в очереди, были успешно переданы. При этом возможна ситуация, когда один фрейм задерживает всю очередь из-за занятости порта его пункта назначения. Эта задержка может происходить даже в том случае, когда остальные фреймы могут быть переданы на открытые порты их пунктов назначения.

При буферизации в общей памяти все фреймы хранятся в общем буфере памяти, который используется всеми портами коммутатора. Количество памяти, отводимой порту, определяется требуемым ему количеством. Такой метод называется динамическим распределением буферной памяти. После этого фреймы, находившиеся в буфере, динамически распределяются по выходным портам. Это позволяет получить фрейм на одном порте и отправить его с другого порта, не устанавливая его в очередь.

Коммутатор поддерживает карту портов, в которые требуется отправить фреймы. Очистка этой карты происходит только после того, как фрейм успешно отправлен.

Поскольку память буфера является общей, размер фрейма ограничивается всем размером буфера, а не долей, предназначенной для конкретного порта. Это означает, что крупные фреймы могут быть переданы с меньшими потерями, что особенно важно при асимметричной коммутации, то есть, когда порт с шириной полосы пропускания 100 Мб/с должен отправлять пакеты на порт 10 Мб/с.

Возможности и разновидности коммутаторов. Коммутаторы подразделяются на управляемые и неуправляемые (наиболее простые).

Более сложные коммутаторы позволяют управлять коммутацией на сетевом (третьем) уровне модели OSI. Обычно их именуют соответственно, например, «Layer 3 Switch» или сокращенно «L3 Switch». Управление коммутатором может осуществляться посредством Web-интерфейса, интерфейса командной строки (CLI), протокола SNMP, RMON и т. п.

Многие управляемые коммутаторы позволяют настраивать дополнительные функции: VLAN, QoS, агрегирование, зеркалирование. Многие коммутаторы уровня доступа обладают такими расширенными возможностями, как сегментация трафика между портами, контроль трафика на предмет штормов, обнаружение петель, ограничение количества изучаемых mac- адресов, ограничение входящей/исходящей скорости на портах, функции списков доступа и т.п.

Сложные коммутаторы можно объединять в одно логическое устройство — стек — с целью увеличения числа портов. Например, можно объединить 4 коммутатора с 24 портами и получить логический коммутатор с 90 ((4*24)-6=90) портами либо с 96 портами (если для стекирования используются специальные порты).

ХОД РАБОТЫ

ПРОВЕРКА КОНФИГУРАЦИИ КОММУТАТОРА ПО УМОЛЧАНИЮ

Шаг 1: Вход в привилегированный режим.

В привилегированном режиме доступны все команды коммутатора. Но в связи с тем, что многими из привилегированных команд задаются рабочие параметры, привилегированный доступ должен быть защищён паролем во избежание несанкционированного использования.

Для выполнения лабораторной работы создаем топологию, представленную на рис. 1.1.

Рис. 1.1. Топология

К привилегированному набору команд относятся те, которые содержатся в пользовательском режиме, а также команда configure, при помощи которой выполняется доступ к остальным командным режимам.

Щёлкаем S1 и открываем вкладку CLI. Нажимаем клавишу ВВОД.

Переходим в привилегированный режим, выполнив команду enable (рис. 1.2).

Switch> enable Switch#

Обращаем внимание на то, что изменённая в конфигурации строка будет отражать привилегированный режим.

Рис. 1.2. Вход в привилегированный режим

Шаг 2: Просматриваем текущую конфигурацию коммутатора.

Выполняем команду show running-config

(рис. 1.3). Switch# show

running-config

Выполняем команду show running-config

(рис. 1.3). Switch# show

running-config

Рис. 1.3. Команда show running-config

Ответьте на следующие вопросы.

Сколько у маршрутизатора интерфейсов FastEthernet? 24 Сколько у маршрутизатора интерфейсов Gigabit Ethernet? 2 Каков диапазон значений, отображаемых в vty-линиях? 0-4,

5-15

Какая команда отображает текущее содержимое NVRAM?

Switch# show startup-config startup-config is not present

Почему коммутатор отвечает сообщением startup-config is

not present? Потому что файл конфигурации не сохранён в памяти?

СОЗДАНИЕ БАЗОВОЙ КОНФИГУРАЦИИ КОММУТАТОРА

Шаг 1: Назначение коммутатору имени.

Для настройки параметров коммутатора, возможно, потребуется переключаться между режимами настройки. Обращаем внимание на то, как изменяется строка приглашения при переходе по разделам коммутатора (рис.1.4).

Switch# configure terminal Switch(config)# hostname S1 S1(config)# exit

S1#

Рис. 1.4. Назначение коммутатору имени

Шаг 2: Безопасный доступ к консоли.

Для обеспечения безопасного доступа к консоли переходим в режим config-line и устанавливаем для консоли пароль letmein (рис. 1.5).

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z. S1(config)# line console 0

S1(config-line)# password letmein S1(config-line)# login

S1(config-line)# exit S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Для чего нужна команда login?

Чтобы при входе в консоль можно было установить запрос пароля и логина.

Рис. 1.5. Безопасный доступ к консоли

Шаг 3: Убедимся, что доступ к консоли защищён паролем.

Выходим из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль (рис. 1.6).

S1# exit

Switch con0 is now available Press RETURN to get started.

User Access Verification Password:

S1>

Примечание. Если коммутатор

не выводит запрос на ввод пароля, значит, вы не настроили параметр

login в шаге 2.

Примечание. Если коммутатор

не выводит запрос на ввод пароля, значит, вы не настроили параметр

login в шаге 2.

Рис. 1.6. Проверка доступа к консоли

Шаг 4: Безопасный доступ в привилегированном режиме.

Устанавливаем для enable пароль c1$c0. Этот пароль ограничивает доступ к привилегированному режиму (рис. 1.7).

Примечание. Символ 0 в c1$c0 – это цифра ноль, а не буква

«O». Этот пароль не будет действительным, пока вы его не зашифруете в шаге 8.

S1> enable

S1# configure terminal

S1(config)# enable password c1$c0 S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Рис. 1.7. Установка пароля для привилегированного режима

Шаг 5: Убеждаемся, что доступ к привилегированному режиму защищён паролем.

Выполняем команду exit ещё раз, чтобы выйти из коммутатора.

Нажимаем клавишу <ВВОД>, после чего будет предложено ввести пароль:

User Access Verification Password:

Первый пароль относится к консоли, который был задан для line con 0. Вводим этот пароль, чтобы вернуться в пользовательский режим.

Вводим команду для доступа к привилегированному режиму.

Вводим второй пароль, который был задан для ограничения доступа к привилегированному режиму (рис. 1.8).

Рис. 1.8. Ввод пароля для входа в привилегированный режим

Проверяем конфигурацию, изучив содержимое файла running-configuration (рис. 1.9):

S1# show

running-config

S1# show

running-config

Рис. 1.9. Проверка конфигурации

Пароли для консоли и привилегированного режима отображаются в виде обычного текста. Это может представлять риск для системы безопасности, если за вашими действиями наблюдают из-за спины.

Шаг 6: Настройка зашифрованного пароля для доступа к привилегированному режиму.

Пароль для enable нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Устанавливаем для команды «enable» пароль itsasecret (рис. 1.10).

S1# config t

S1(config)# enable secret itsasecret S1(config)# exit

S1#

Примечание. Пароль enable

secret переопределяет пароль enable. Если для коммутатора заданы

оба пароля, для перехода в привилегированный режим нужно ввести

пароль enable secret.

Примечание. Пароль enable

secret переопределяет пароль enable. Если для коммутатора заданы

оба пароля, для перехода в привилегированный режим нужно ввести

пароль enable secret.

Рис. 1.10. Замена пароля на зашифрованный пароль

Шаг 7: Убеждаемся в том, что пароль «enable secret» добавлен в файл конфигурации.

Вводим команду show running-config ещё раз, чтобы проверить новый пароль enable secret (рис. 1.11).

Примечание. Команду show running-config можно сократить

до S1# show run

Рис. 1.11. Проверка зашифрованного пароля

Что отображается при выводе пароля enable secret?

$1$mERr$ILwq/b7kc.7X/ejA4Aosn0

Почему пароль enable secret отображается не так, как заданный пароль?

Потому что пароль enable secret зашифрован, а заданный пароль хранится в виде обычного текста

Шаг 8: Шифрование паролей для консоли и привилегированного режима.

Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable и console хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption (рис. 1.12).

S1# config t

S1(config)# service password-encryption S1(config)# exit

Рис. 1.12. Шифрование паролей

Если установить на коммутаторе другие пароли, они будут храниться в файле конфигурации в виде обычного текста или в зашифрованном виде?

Если на коммутаторе установить другие пароли, они будут храниться в файле конфигурации в зашифрованном виде.

НАСТРОЙКА БАННЕРА MOTD

Шаг 1: Настройка сообщения ежедневного баннера (MOTD).

В набор команд Cisco IOS входит команда, которая позволяет настроить сообщение, которое будет показываться всем, кто входит в систему на коммутаторе. Это сообщение называется ежедневным баннером (MOTD). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD (рис. 1.13).

S1# config t

S1(config)# banner motd "Gruppa 3-7. NPI" S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Рис. 1.13. Настройка сообщения ежедневного баннера MOTD

Когда будет отображаться этот баннер?

После ввода пароля и входа в консоль коммутатора (рис.

1.14).

Рис. 1.14. Отображение

ежедневного баннера MOTD

Рис. 1.14. Отображение

ежедневного баннера MOTD

Зачем на всех коммутаторах должен быть баннер MOTD?

Чтобы при входе в коммутатор пользователю была доступна какая-либо полезная информация.

СОХРАНЕНИЕ ФАЙЛОВ КОНФИГУРАЦИИ В NVRAM

Шаг 1: Проверяем правильность конфигурации с помощью команды «show run» (рис. 1.15).

Рис. 1.15. Проверка правильности конфигурации

Шаг 2: Сохраняем файл конфигурации.

Мы завершили базовую настройку коммутатора. Теперь выполним резервное копирование файла конфигурации в NVRAM и проверим, чтобы внесённые изменения не потерялись после перезагрузки системы и отключения питания (рис. 1.16).

S1# copy running-config startup-config Destination filename [startup-config]?[Enter] Building configuration...

[OK]

Рис. 1.16. Резервное копирование файла конфигурации в NVRAM

Какова самая короткая версия команды copy running-config startup-config? copy running-config s (рис. 1.17)

Рис. 1.17. Самая короткая версия команды copy running-config startup- config

Шаг 3: Изучение начального файла конфигурации. Какая команда отображает содержимое NVRAM? S1# show run

Все ли внесённые изменения были записаны в файл? Все внесённые изменения были записаны в файл.

КОНФИГУРАЦИЯ S2

Мы завершили настройку коммутатора S1. Теперь настроим коммутатор S2.

Настроим для коммутатора S2 следующие параметры.

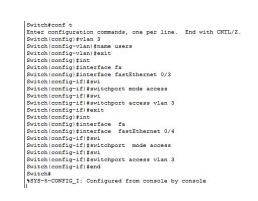

Имя устройства: S2 (рис. 1.18).

Защищаем доступ к консоли паролем letmein (рис. 1.18).

Устанавливаем для привилегированного режима пароль c1$c0 и задаем пароль «enable secret» для itsasecret (рис. 1.18).

Вводим следующее сообщение для пользователей, выполняющих вход в систему на коммутаторе:

«Gruppa 3-7. NPI» (рис. 1.18).

Зашифровываем все открытые пароли (рис. 1.18).

Проверяем правильность конфигурации (рис. 1.19).

Сохраняем файл конфигурации, чтобы предотвратить его потерю в случае отключения питания коммутатора (рис. 1.20).

Рис. 1.18. Конфигурирование коммутатора S2

Рис. 1.19. Проверка правильности конфигурации

Рис. 1.20. Сохранение конфигурации

СОДЕРЖАНИЕ ОТЧЕТА

Тема работы.

Цель работы.

Индивидуальное задание.

Полное описание проделанной работы.

Выводы.

4. КОНТРОЛЬНЫЕ ВОПРОСЫ

В привилегированном режиме доступны все команды коммутатора?

С помощью какой команды можно перейти в привилегированный режим?

С помощью какой команды можно просмотреть текущую конфигурацию коммутатора?

В какой режим нужно перейти, чтобы обеспечить безопасный доступ к консоли?

С помощью какой команды коммутатору можно назначить имя?

Какая команда осуществляет выход из коммутатора?

Для чего нужно шифрование паролей?

Как можно сократить команду show running-config?

С помощью какой команды можно зашифровать открытые пароли?

С помощью какой команды можно настроить зашифрованный пароль для доступа к привилегированному режиму?

Лабораторная работа №2 НАСТРОЙКА VLAN НА УСТРОЙСТВАХ CISCO

Цель работы: научиться использовать технологию VLAN.

Используемые средства и оборудование: IBM/PC совместимый компьютер с пакетом Cisco Packet Tracer; лабораторный стенд Cisco.

КРАТКАЯ ТЕОРИЯ

VLAN — виртуальная локальная сеть. Группа устройств локальной сети, которые конфигурируются (с использованием программного обеспечения управления) таким образом, что могут участвовать в обмене данными так, словно подключены к одному кабелю, хотя на самом деле они находятся в различных сегментах сети. Поскольку виртуальные сети основываются на виртуальных, а не физических соединениях, то они обладают чрезвычайно высокой гибкостью.

Как показано на рис. 2.1,

виртуальная локальная сеть представляет собой логическое

объединение устройств или пользователей. Объединение их в группу

может производиться по выполняемым функциям, используемым

приложениям, по отделам и т.д., независимо от их физического

расположения в сегментах (segment). Конфигурирование виртуальной

сети производится на коммутаторе программным путем. Виртуальные

сети не стандартизированы и требуют использования программного

обеспечения от производителя коммутатора.

Как показано на рис. 2.1,

виртуальная локальная сеть представляет собой логическое

объединение устройств или пользователей. Объединение их в группу

может производиться по выполняемым функциям, используемым

приложениям, по отделам и т.д., независимо от их физического

расположения в сегментах (segment). Конфигурирование виртуальной

сети производится на коммутаторе программным путем. Виртуальные

сети не стандартизированы и требуют использования программного

обеспечения от производителя коммутатора.

Рис. 2.1. Виртуальная сеть

Одной из важных функций, реализуемых в технологии Ethernet, являются виртуальные локальные сети (Virtual Local Area Networks – VLAN), в которых для объединения рабочих станций и серверов в логические группы используются коммутаторы. Связь устройств, принадлежащих к одной VLAN- сети, возможна только с устройствами этой же сети, поэтому сеть с коммутацией функционирует как несколько индивидуальных, не соединенных друг с другом локальных сетей LAN. Трудно дать общее строгое определение сетей VLAN, поскольку разные производители используют различные подходы к созданию таких сетей.

Компании часто используют сети VLAN в качестве способа логической группировки пользователей. Это можно сравнить с традиционной организацией рабочих мест, в которой несколько отделов обычно группировались в локальный департамент, и локальная сеть естественным образом решала задачи связи для этого департамента. В настоящее время сотрудники часто не связаны с конкретным физическим рабочим местом, поэтому сети VLAN создают не физическую, а логическую группу пользователей. Например, сотрудники, работающие в отделе маркетинга, объединены VLAN-сетью маркетинга, а сотрудники инженерного подразделения – VLAN-сетью инженерных служб.

Сети VLAN решают задачи масштабирования сети, обеспечения безопасности и сетевого управления. В сетях с топологией VLAN маршрутизаторы обеспечивают фильтрацию широковещания, решают задачи защиты сети и управления потоками данных.

Сеть VLAN представляет собой группу сетевых устройств и служб, не ограниченную физическим сегментом или коммутатором.

ХОД РАБОТЫ

Схема с одним коммутатором:

Открываем Cisco Packet Tracer и перетаскиваем в рабочую область коммутатор 2960 и 4 компьютера Generic. Переходим во вкладку Connections и выбираем тип кабеля: Copper Straight- Through. Подключаем каждый компьютер к коммутатору (рис. 2.2).

Рис. 2.2. Схема подключения к коммутатору

Предположим, что компьютера

PC0 и PC1 принадлежат одному сегменту бухгалтеров. Выберем фигуру

прямоугольник и определяем сегмент. Далее аналогично определяем

сегмент обычных пользователей (рис. 2.3).

Предположим, что компьютера

PC0 и PC1 принадлежат одному сегменту бухгалтеров. Выберем фигуру

прямоугольник и определяем сегмент. Далее аналогично определяем

сегмент обычных пользователей (рис. 2.3).

Рис. 2.3. Схема разбиения на сегменты

Разделим трафик сегментов.

Открываем настройки коммутатора, входим в Console. C помощью

команды configure terminal задаем режим глобального

конфигурирования. Определяем vlan, в котором будут находиться

пользователи. Затем создаем vlan 2 и задаем имя buh.

Выходим.

Разделим трафик сегментов.

Открываем настройки коммутатора, входим в Console. C помощью

команды configure terminal задаем режим глобального

конфигурирования. Определяем vlan, в котором будут находиться

пользователи. Затем создаем vlan 2 и задаем имя buh.

Выходим.

3. Переходим к настройке интерфейса. Наводим мышку на соединение и видим, что 1 компьютер подключается через FastEthernet0/1, а 2 - через FastEthernet0/2. Данные порты определяем в vlan 2. Заходим в настройки FastEthernet0/1 и видим, что порт функционирует в режиме access и определяем его в vlan 2. Настройка окончена. Аналогично настраиваем FastEthernet0/2.

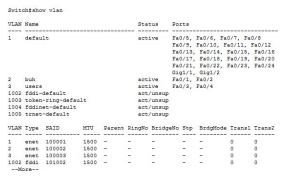

При помощи команды show vlan проверяем работу.

Аналогично настраиваем другой сегмент.

При помощи команды show vlan проверяем работу.

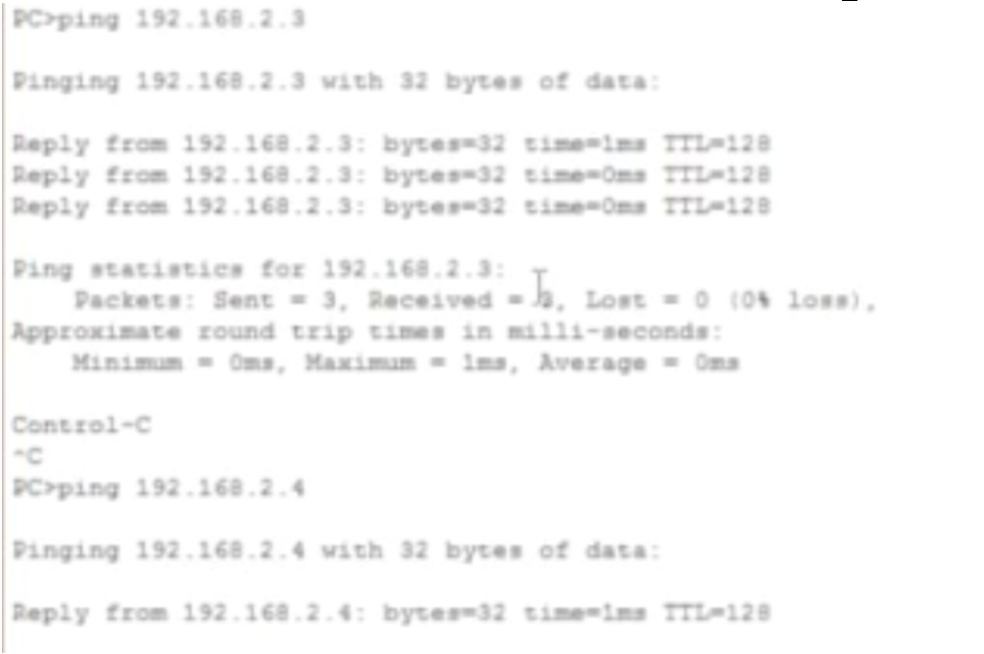

Задаем IP-адреса 1 и 2 компьютерам (192.168.2.1 и 192.168.2.2), а 3 и 4 компьютерам (192.168.3.1 и 192.168.3.2). Проверяем командой ping соединение 1 компьютера со 2, а затем с 3.

Если посмотреть в коммутаторе таблицу mac-адресов, можно увидеть, что в ней стал указываться и vlan - адрес, с которого приходит mac-адрес.

Схема с двумя коммутаторами:

Рассмотрим пример с использованием 2 коммутаторов. Для этого удаляем сегменты и дублируем оборудование. Соединяем коммутаторы типом кабеля: Copper Cross-Over GigabitEthernet 1/1 (рис. 2.4).

Рис. 2.4. Схема с двумя коммутаторами

Задаем IP-адреса компьютеров и объединяем их в сегменты (рис. 2.5).

Рис. 2.5. Разбиение на сегменты схемы с двумя коммутаторами

Так, как коммутатор

скопирован, он уже настроен. Проверяем с помощью команды show

run.

Так, как коммутатор

скопирован, он уже настроен. Проверяем с помощью команды show

run.

Настраиваем trunk-port. Входим в режим конфигурирования, затем в interface GigabitEthernet 1/1 и указываем режим.

Задаем нужные vlan.

Аналогично настраиваем другой коммутатор.

Проверяем взаимодействие компьютеров командой ping.

Исключаем из trunk-port vlan 3.

Проверяем взаимодействие компьютеров командой ping.

СОДЕРЖАНИЕ ОТЧЕТА

Тема работы.

Цель работы.

Индивидуальное задание.

Полное описание проделанной работы.

Выводы.

КОНТРОЛЬНЫЕ ВОПРОСЫ

Что собой представляет VLAN? Какими преимуществами и недостатками обладает VLAN?

Какие существуют способы организации VLAN?

Охарактеризуйте способы, позволяющие устанавливать членство в VLAN.

Охарактеризуйте протокол VTP. Какие преимущества и ограничения возникают при использовании протокола VTP?

Какие существуют режимы работы протокола VTP?

Литература:

Леинванд А., Пински, Б. Конфигурирование маршрутизаторов Cisco, 2-е изд.: Пер. с англ. — М.: Издательский дом «Вильямс», 2001. — 368 с.

Амато В. Основы организации сетей Cisco, том 1, испр. изд.: Пер. с англ. — М.: Издательский дом "Вильяме", 2004. — 512 с.

Амато В. Основы организации сетей Cisco, том2.: Пер. с англ. — М. : Издательский дом «Вильямс», 2002. — 464 с.

Cisco Pr. Программа сетевой академии Cisco CCNA 3 и 4. Вспомогательное руководство, изд. : Вильямс, 2007. — 900 с.

Cisco Pr. Программа сетевой академии Cisco CCNA 1 и 2. Вспомогательное руководство, изд.3-е : Вильямс, 2008. — 3157 с.

Бони Дж. Руководство по Cisco IOS, — СПб.: Питер, М.: Издательство «Русская редакция», 2008. — 784 с.

Джером Ф. Маршрутизаторы Cisco. Пособие для самостоятельного изучения. – Пер. с англ. – СПб: Символ - Плюс, 2003. – 512 с.

Леммл Т., Хейлз К. CCNP. Настройка коммутаторов Cisco. Учебное руководство, изд.: Лори, 2002. — 468 с.

Хьюкаби Д., Мак-Квери С. Руководство Cisco по конфигурированию коммутаторов Catalyst, изд.: Пер. с англ. — М.: Издательский дом «Вильямс», 2004. — 560 с.

шағым қалдыра аласыз