Защита информации и интеллектуальной собственности. Методы идентификации личности

Защита информации и интеллектуальной собственности. Методы идентификации личности

#1 слайд

ЗАЩИТА ИНФОРМАЦИИ И

ИНТЕЛЛЕКТУАЛЬНОЙ

СОБСТВЕННОСТИ. МЕТОДЫ

ИДЕНТИФИКАЦИИ ЛИЧНОСТИ

1 слайд

ЗАЩИТА ИНФОРМАЦИИ И ИНТЕЛЛЕКТУАЛЬНОЙ СОБСТВЕННОСТИ. МЕТОДЫ ИДЕНТИФИКАЦИИ ЛИЧНОСТИ

#2 слайд

ЗАЩИТА ИНФОРМАЦИИ

В связи с развитием информационных

технологий и компьютеризацией

экономики одним из важнейших вопросов в

деятельности компании становится

обеспечение информационной

безопасности.

Информация – это один из самых ценных и

важных активов любого предприятия и

должна быть надлежащим образом

защищена.

2 слайд

ЗАЩИТА ИНФОРМАЦИИ В связи с развитием информационных технологий и компьютеризацией экономики одним из важнейших вопросов в деятельности компании становится обеспечение информационной безопасности. Информация – это один из самых ценных и важных активов любого предприятия и должна быть надлежащим образом защищена.

#3 слайд

•

Информационная безопасность – это сохранение и защита

информации, а также ее важнейших элементов, в том числе системы и

оборудование, предназначенные для использования, сбережения и

передачи этой информации. Другими словами, это набор технологий,

стандартов и методов управления, которые необходимы для защиты

информационной безопасности.

•

Цель обеспечения информационной безопасности – защитить

информационные данные и поддерживающую инфраструктуру от

случайного или преднамеренного вмешательства, что может стать

причиной потери данных или их несанкционированного изменения.

Информационная безопасность помогает обеспечить непрерывность

бизнеса.

3 слайд

• Информационная безопасность – это сохранение и защита информации, а также ее важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации. Другими словами, это набор технологий, стандартов и методов управления, которые необходимы для защиты информационной безопасности. • Цель обеспечения информационной безопасности – защитить информационные данные и поддерживающую инфраструктуру от случайного или преднамеренного вмешательства, что может стать причиной потери данных или их несанкционированного изменения. Информационная безопасность помогает обеспечить непрерывность бизнеса.

#4 слайд

КОНТРОЛЬ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

4 слайд

КОНТРОЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

#5 слайд

•

Системный и комплексный подход к защите может обеспечить

информационную безопасность. В системе информационной

безопасности нужно учитывать все актуальные и вероятные

угрозы и уязвимости. Для этого необходим непрерывный контроль

в реальном времени. Контроль должен производиться 24/7 и

охватывать весь жизненный цикл информации – от момента, когда

она поступает в организацию, и до ее уничтожения или потери

актуальности.

5 слайд

• Системный и комплексный подход к защите может обеспечить информационную безопасность. В системе информационной безопасности нужно учитывать все актуальные и вероятные угрозы и уязвимости. Для этого необходим непрерывный контроль в реальном времени. Контроль должен производиться 24/7 и охватывать весь жизненный цикл информации – от момента, когда она поступает в организацию, и до ее уничтожения или потери актуальности.

#6 слайд

УГРОЗЫ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

•

Естественные (катаклизмы, независящие от

человека: пожары, ураганы, наводнение, удары

молнии и т.д.).

•

Искусственные, которые также делятся на:

- непреднамеренные (совершаются людьми по

неосторожности или незнанию);

- преднамеренные (хакерские атаки,

противоправные действия конкурентов, месть

сотрудников и пр.).

•

Внутренние (источники угрозы, которые

находятся внутри системы).

•

Внешние (источники угроз за пределами

системы)

6 слайд

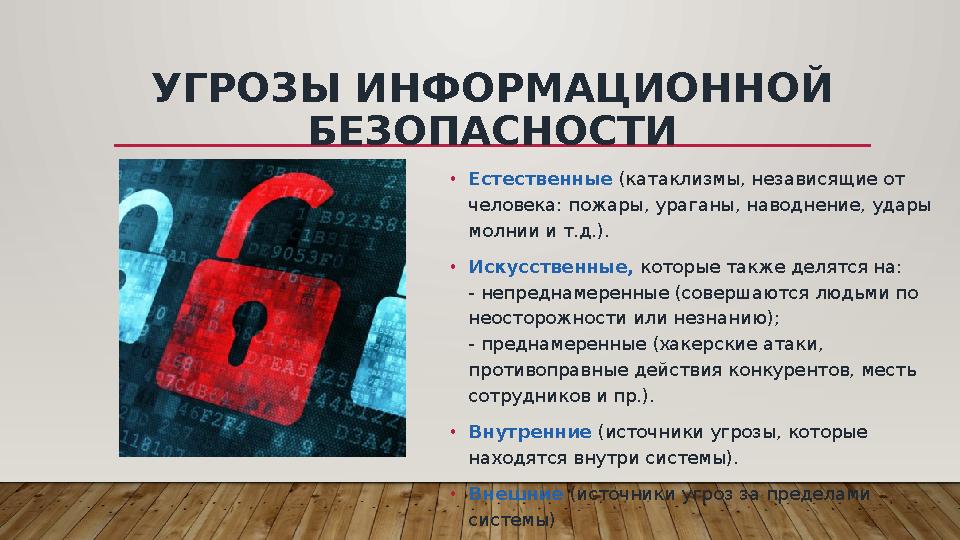

УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ • Естественные (катаклизмы, независящие от человека: пожары, ураганы, наводнение, удары молнии и т.д.). • Искусственные, которые также делятся на: - непреднамеренные (совершаются людьми по неосторожности или незнанию); - преднамеренные (хакерские атаки, противоправные действия конкурентов, месть сотрудников и пр.). • Внутренние (источники угрозы, которые находятся внутри системы). • Внешние (источники угроз за пределами системы)

#7 слайд

МЕТОДЫ ИДЕНТИФИКАЦИИ

ЛИЧНОСТИ

•

Пользователь средств

информационных технологий вводит

определенные сведения для того,

чтобы получить доступ к какому

либо ресурсу или сервису. К

примеру, при вводе логина и пароля

на сайты и т.п.

•

Существует 2 ступени входа в

систему и ввода личных данных:

идентификация и аутентификация.

7 слайд

МЕТОДЫ ИДЕНТИФИКАЦИИ ЛИЧНОСТИ • Пользователь средств информационных технологий вводит определенные сведения для того, чтобы получить доступ к какому либо ресурсу или сервису. К примеру, при вводе логина и пароля на сайты и т.п. • Существует 2 ступени входа в систему и ввода личных данных: идентификация и аутентификация.

#8 слайд

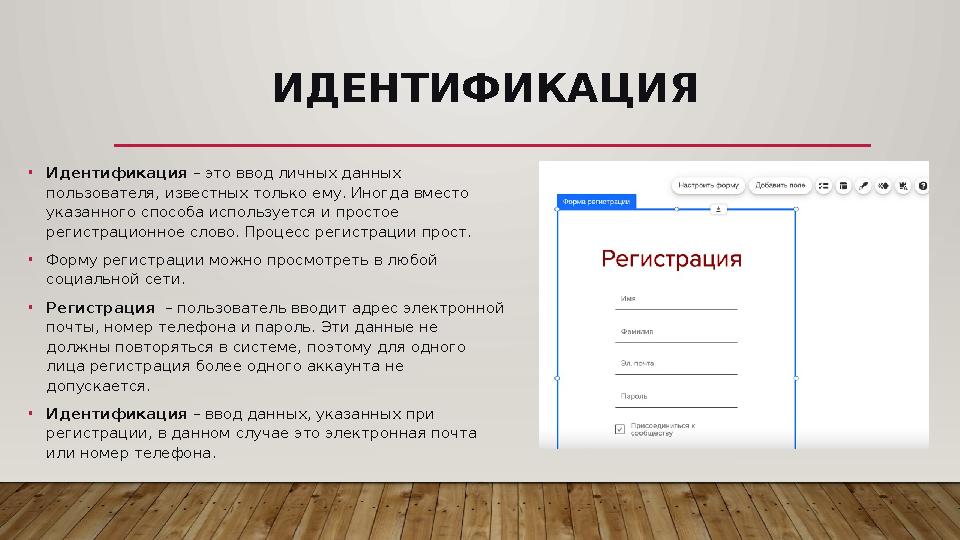

ИДЕНТИФИКАЦИЯ

•

Идентификация – это ввод личных данных

пользователя, известных только ему. Иногда вместо

указанного способа используется и простое

регистрационное слово. Процесс регистрации прост.

•

Форму регистрации можно просмотреть в любой

социальной сети.

•

Регистрация – пользователь вводит адрес электронной

почты, номер телефона и пароль. Эти данные не

должны повторяться в системе, поэтому для одного

лица регистрация более одного аккаунта не

допускается.

•

Идентификация – ввод данных, указанных при

регистрации, в данном случае это электронная почта

или номер телефона.

8 слайд

ИДЕНТИФИКАЦИЯ • Идентификация – это ввод личных данных пользователя, известных только ему. Иногда вместо указанного способа используется и простое регистрационное слово. Процесс регистрации прост. • Форму регистрации можно просмотреть в любой социальной сети. • Регистрация – пользователь вводит адрес электронной почты, номер телефона и пароль. Эти данные не должны повторяться в системе, поэтому для одного лица регистрация более одного аккаунта не допускается. • Идентификация – ввод данных, указанных при регистрации, в данном случае это электронная почта или номер телефона.

#9 слайд

АУТЕНТИФИКАЦИЯ

•

Аутентификация – после

нажатия на кнопку «Вход»

страница связывается с сервером,

идет проверка наличия и

правильности введенных логина

или пароля. Если все верно,

откроется страница социальной

сети.

9 слайд

АУТЕНТИФИКАЦИЯ • Аутентификация – после нажатия на кнопку «Вход» страница связывается с сервером, идет проверка наличия и правильности введенных логина или пароля. Если все верно, откроется страница социальной сети.

#10 слайд

ВИДЫ ПАРОЛЕЙ

•

Динамические и

постоянные

•

Постоянные пароли изменяются

только по требованию

пользователя, а динамические–

по определенным параметрам.

•

Например, если пользователь

забудет пароль, сервер может

предложить ему динамический

пароль для входа в систему.

10 слайд

ВИДЫ ПАРОЛЕЙ • Динамические и постоянные • Постоянные пароли изменяются только по требованию пользователя, а динамические– по определенным параметрам. • Например, если пользователь забудет пароль, сервер может предложить ему динамический пароль для входа в систему.

#11 слайд

БИОМЕТРИЧЕСКАЯ ПРОВЕРКА

•

В работе некоторых фирм или организаций

используется метод проверки с помощью

специальных предметов: карточек,

специальных браслетов, флеш-накопителей.

•

При взаимодействии этих устройств с

системой сервер проверяет их и либо

пропускает, либо останавливает

пользователя.

•

Биометрическая проверка включает в себя

методы сканирования отпечатков пальцев,

радужной оболочки глаза, формы лица и др.

11 слайд

БИОМЕТРИЧЕСКАЯ ПРОВЕРКА • В работе некоторых фирм или организаций используется метод проверки с помощью специальных предметов: карточек, специальных браслетов, флеш-накопителей. • При взаимодействии этих устройств с системой сервер проверяет их и либо пропускает, либо останавливает пользователя. • Биометрическая проверка включает в себя методы сканирования отпечатков пальцев, радужной оболочки глаза, формы лица и др.

шағым қалдыра аласыз